前面和大家了聊瞭如何對運行在Azure中的工作負載進行全方位的監控,但是想必大家都知道,若要保證系統的正常運行我們不僅要實時的監控系統的負載,還要確保系統的安全。那麼接下來我們就一起來看一下如何使用Azure安全中心所提供的即時VM訪問( Just in Time VM Access)功能來保護Azure VM

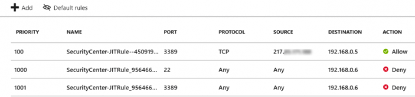

即使VM訪問是Azure安全中心中的一個功能,通過即時VM訪問,我們可以通過阻止到特定端口的入站流量來在網絡級別鎖定VM,從而減少對VM的***面,同時他也保持在需要時可以遠程訪問VM的能力。即時訪問在Azure安全中心的標準曾中可用,並且只支持通過ARM部署的VM。從技術的角度看,即時VM訪問是通過想VM的NSG添加了一些入站拒絕規則,從而阻塞了對所配置端口的訪問。當請求訪問時,一個新的較低有限級別的允許規則被添加到NSG中,因此在給定時間和給定源IP內收於授予訪問權限。

當過了允許訪問的時間範圍以後,即時VM訪問會自動刪除允許規則並在此激活拒絕規則。

說了這麼多,下面我們就一起來看一下如何使用即時VM訪問來保護我們的Azure VM

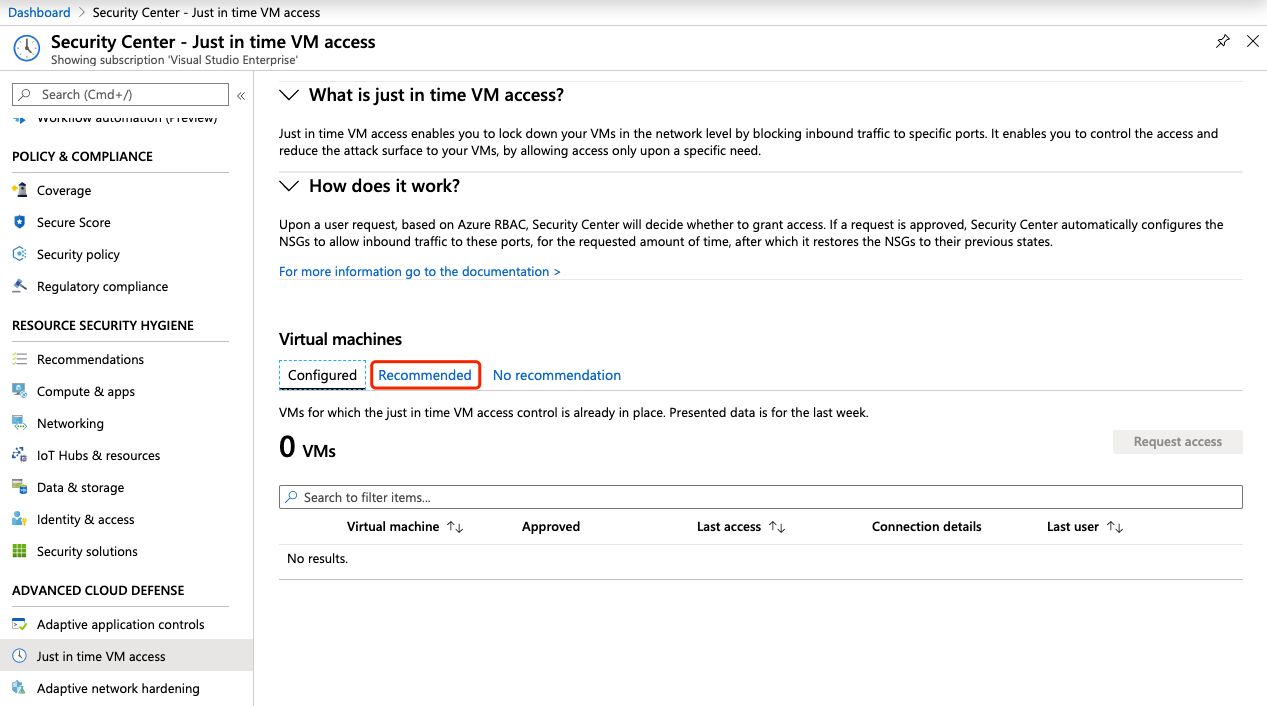

導航到“Azure 安全中心”--點擊“即時VM訪問”:

點擊“推薦”:

選中需要我們需要的VM,然後點擊“啓用即時訪問”:

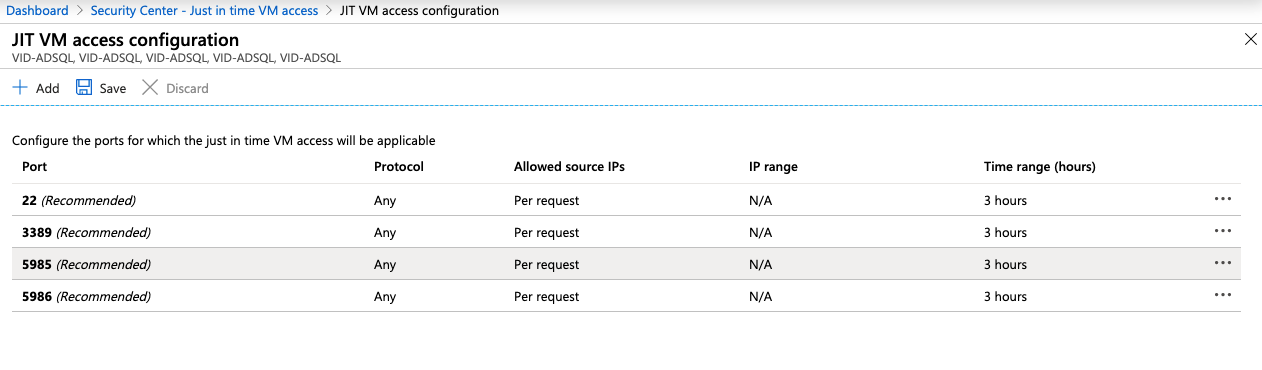

若要啓用該功能,我們必須配置適用於即時VM訪問的端口,在這裏Azure給出了一些建議性的端口,同時我們也可以自己設計一些訪問規則:

就我們本次實驗而言,我會自己配置需要的端口。首先我們刪除所有推薦的端口,然後點擊“Add”:

在這裏我們可以配置每次允許訪問的時間。

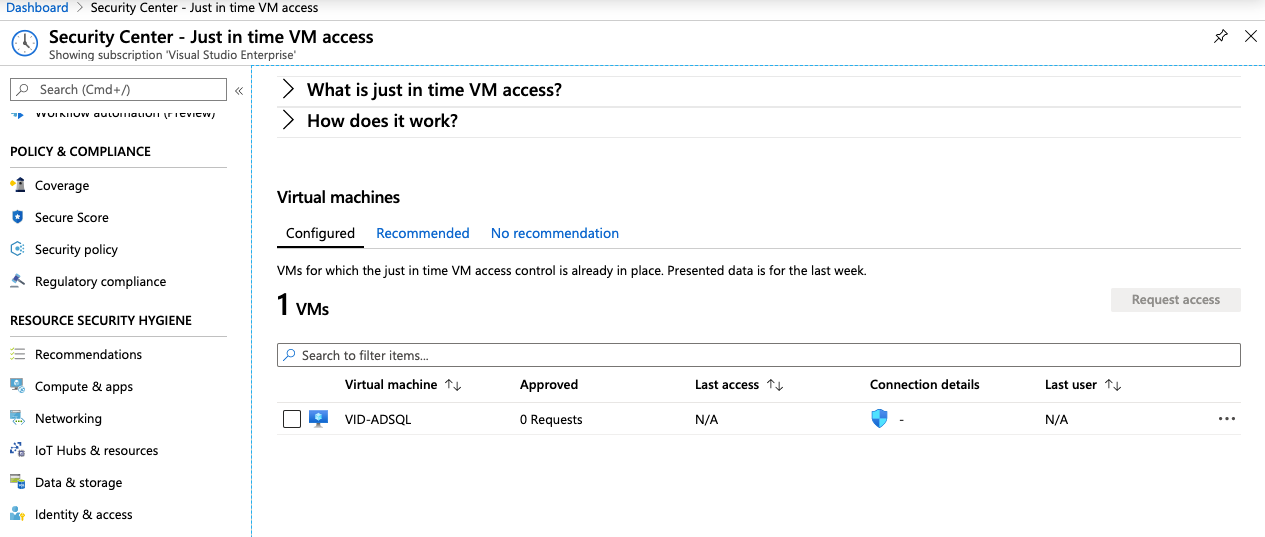

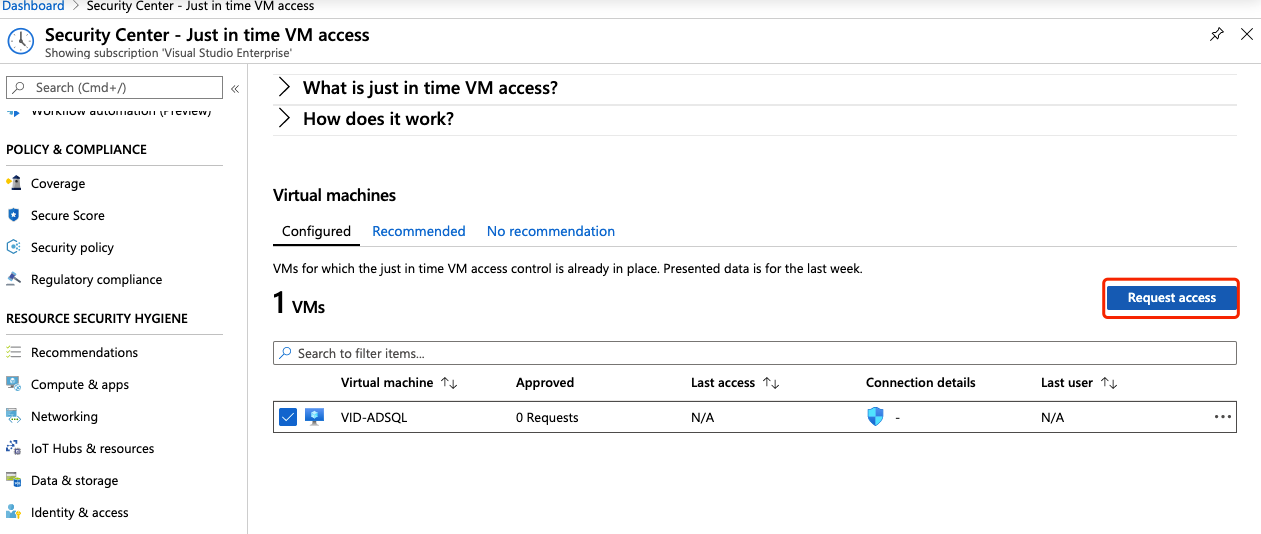

配置完成以後,我們可以在“Configured”選項卡看到我們已經配置好的虛擬機:

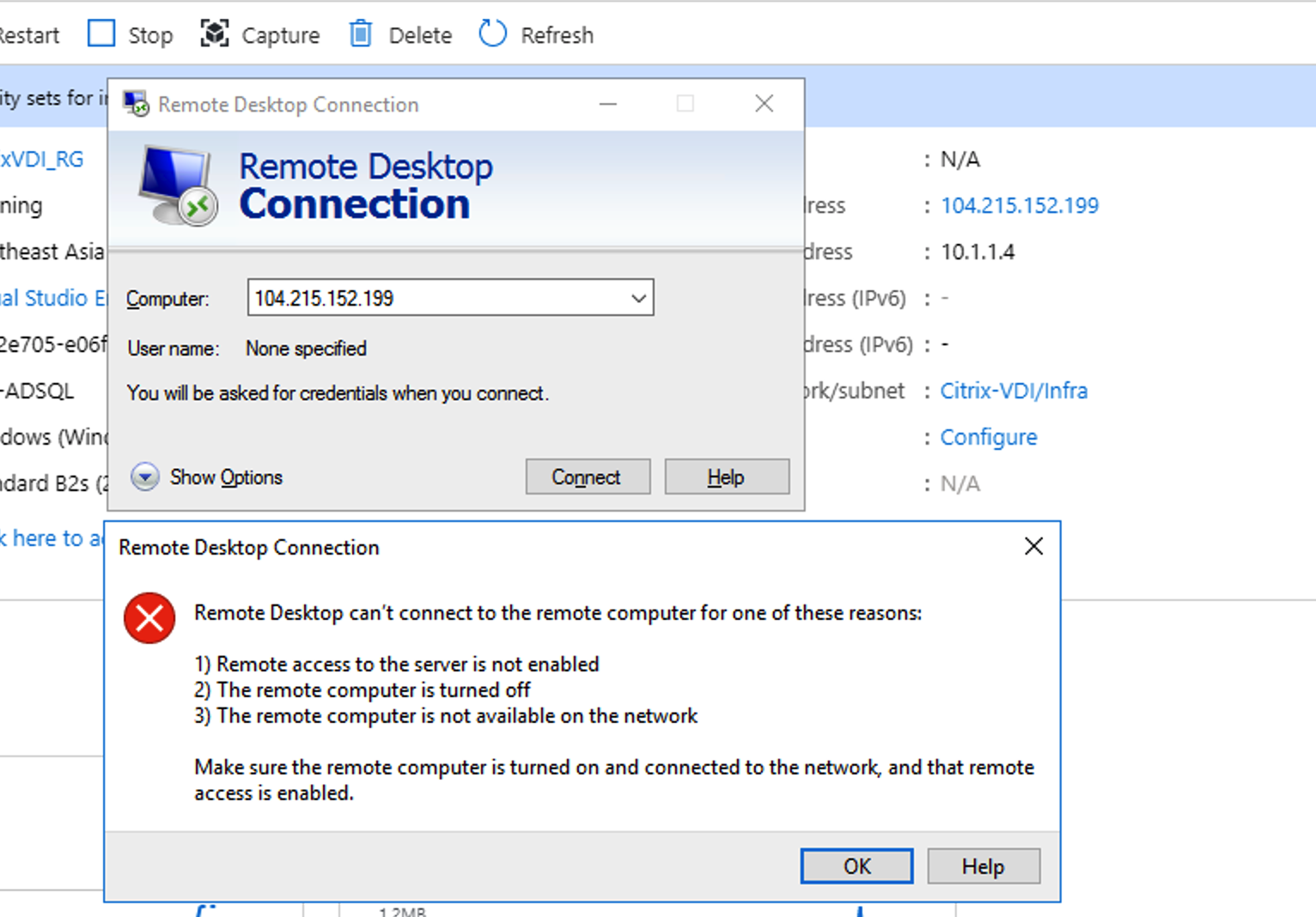

現在我們可以嘗試使用RDP協議去與我們的目標虛擬機建立繪畫,但是由於NSG上配置了3389端口的deny規則,所以我們無法訪問虛擬機:

若我們想允許用戶訪問,則可以通過在Azure安全中心選中需要訪問的虛擬機,然後點擊“請求訪問”:

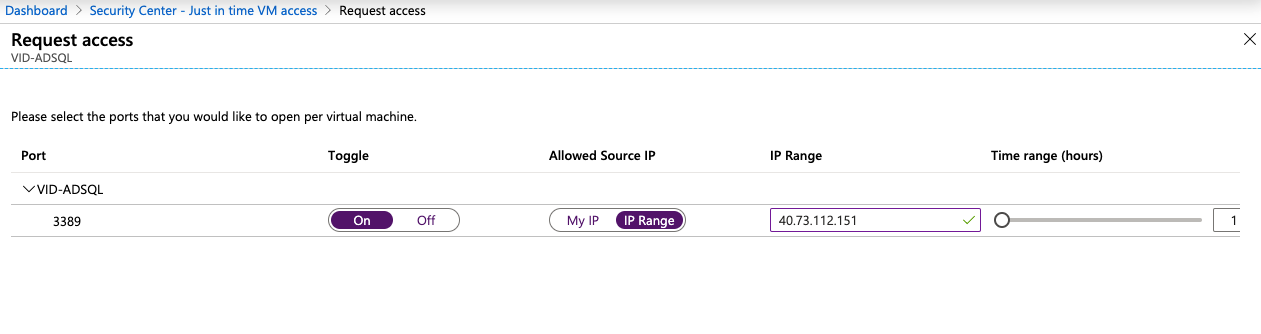

然後我們需要打開端口,同時設置允許的源IP範圍和允許訪問的時間範圍:

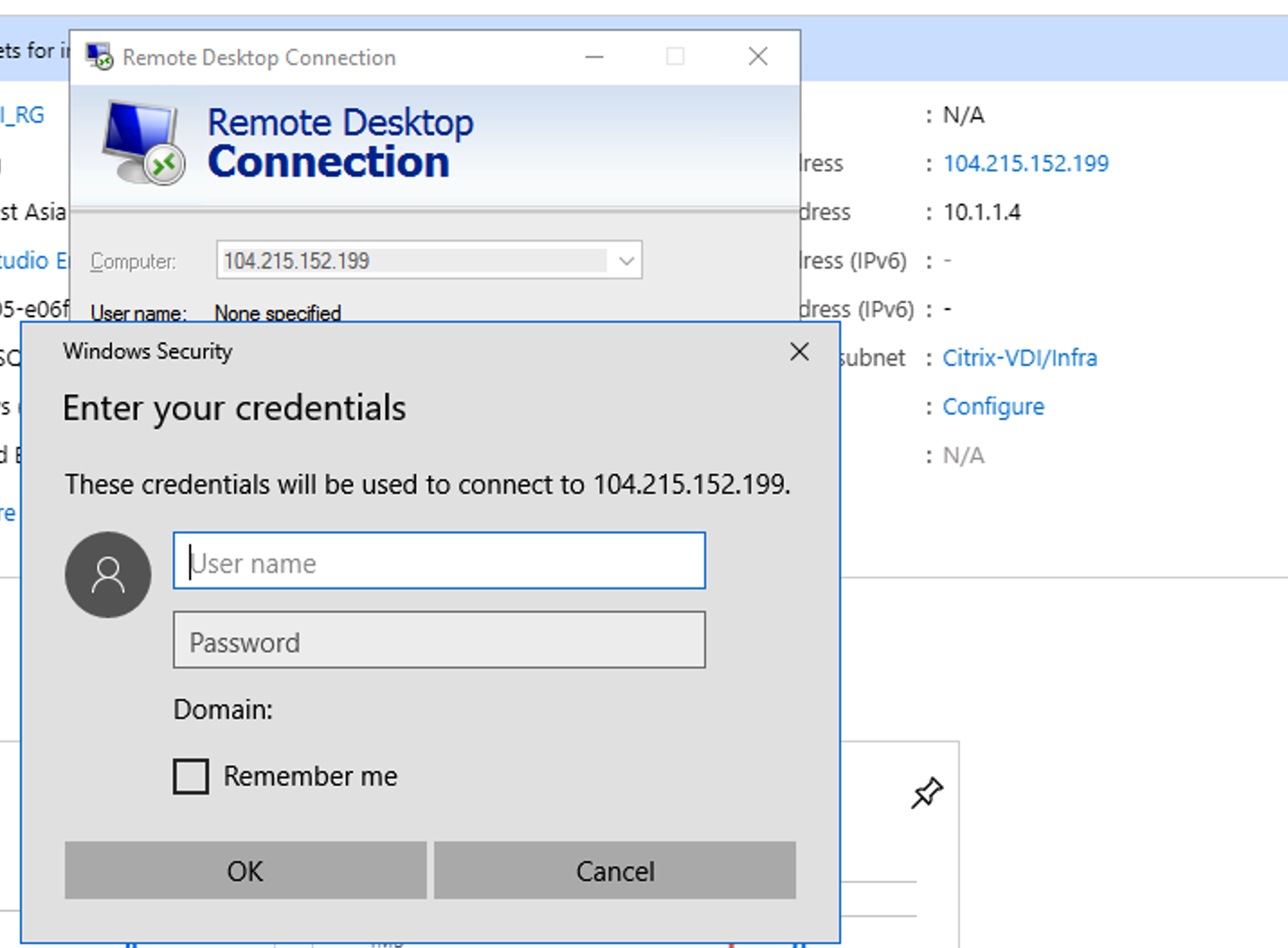

配置完成後,我們就可在我們所允許的地址範圍內使用RDP協議和目標VM建立會話:

到這裏我們就給大家演示瞭如何使用即時VM訪問來對我們的Azure VM進行保護。其實這是一個很好的功能,他允許或拒絕對Azure中VM的訪問,從而可以使我們的服務器更加安全