一、實驗目的

通過wireshark抓包工具,抓取客戶機訪問FTP服務器的連接過程進一步理解TCP的三次握手

二、實驗拓撲

1、根據拓撲圖搭建實驗環境。

2、在客戶機上安裝安裝Wireshark協議分析工具,並啓動。注意將默認集成的WinPcap抓包工具也一起裝上。

3、抓取網絡數據包

1)在wireshark上啓用抓包。單擊“抓包”――“抓包參數選擇”――“開始”

在客戶機命令提示符界面,用ftp訪問192.168.1.1,並根據提示輸入用戶名,密碼

2)停止抓包,獲得數據包。

單擊“抓包”――“停止”

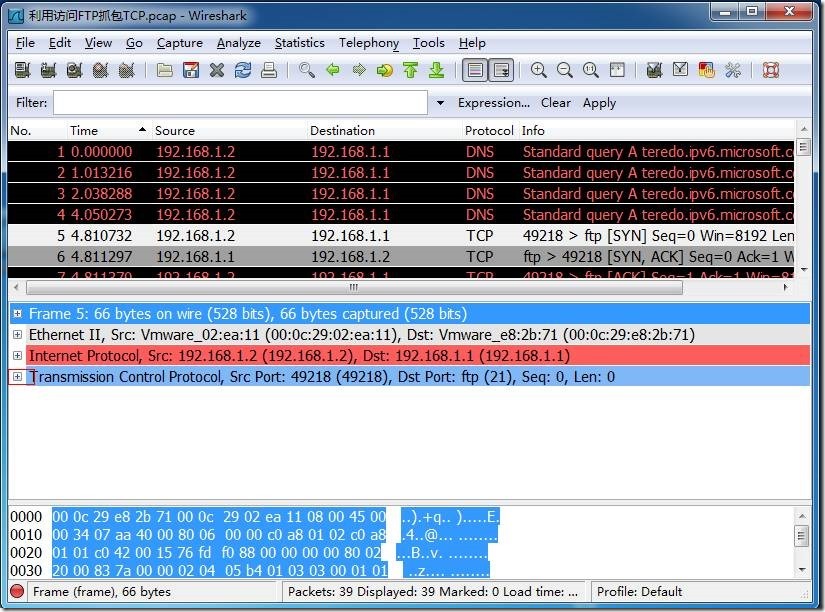

4、查看TCP的第一次握手的數據信息

1)在抓取結果界面中選中source爲192.168.1.2,destination爲192.168.1.1,protocol爲TCP的行

2)單擊Transmission Control Protocol前面的加號,如圖所示

3)展開Transmission Control Protocol選項後,點擊中間區域右側向下的滾動按鈕,可看到源端口號及目標端口號,如圖所示。根據目標端口號的值21可以判斷目標主機是一臺FTP服務器。

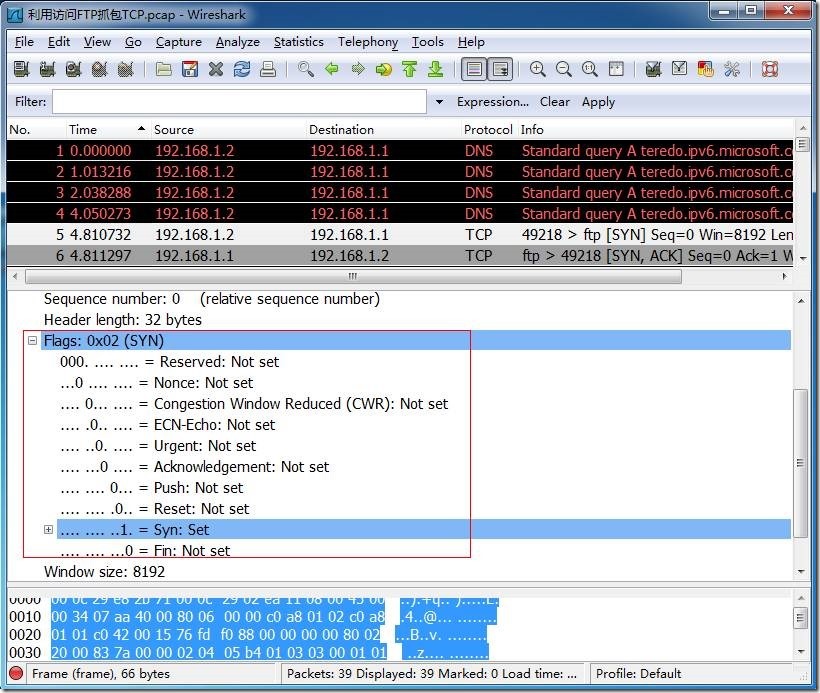

4)繼續點擊中間區域右側向下的滾動按鈕,顯示出Flags:0x02(SYN),點擊此選項前的加號將其展開。顯示出TCP連接過程中第一次握手請求連接的指針Syn=1,如圖所示。

5、查看TCP的第二次握手的數據信息

1)選中點擊source爲192.168.1.1、Destination爲192.168.1.2、Protocol爲TCP的行,再點擊中間區域右側向下的滾動按鈕,顯示出源及目標端口號,如圖所示。根據源端口號21可判斷是FTP服務器給客戶機的響應信息

2)點擊中間區域右側向下的滾動按鈕,顯示出TCP連接過程中第二次握手請求連接的指針Syn=1及確認指針Ack=1,如圖扭示。

6、查看TCP的第三次握手的數據信息

1)選中source爲192.168.1.2、Destination爲192.168.1.1、Protocol爲TCP的行,再點擊中間區域右側向下的滾動按鈕,顯示出源及目標端口號,目標端口再次顯示爲21,如圖所示。

2)點擊中間區域右側向下的滾動按鈕,顯示出TCP連接過程中第三次握手確認指針Ack=1,如圖所示。

![clip_p_w_picpath002[4] clip_p_w_picpath002[4]](https://s4.51cto.com/attachment/201407/15/6212447_1405434342JPER.jpg)