一、实验目的

通过wireshark抓包工具,抓取客户机访问FTP服务器的连接过程进一步理解TCP的三次握手

二、实验拓扑

1、根据拓扑图搭建实验环境。

2、在客户机上安装安装Wireshark协议分析工具,并启动。注意将默认集成的WinPcap抓包工具也一起装上。

3、抓取网络数据包

1)在wireshark上启用抓包。单击“抓包”――“抓包参数选择”――“开始”

在客户机命令提示符界面,用ftp访问192.168.1.1,并根据提示输入用户名,密码

2)停止抓包,获得数据包。

单击“抓包”――“停止”

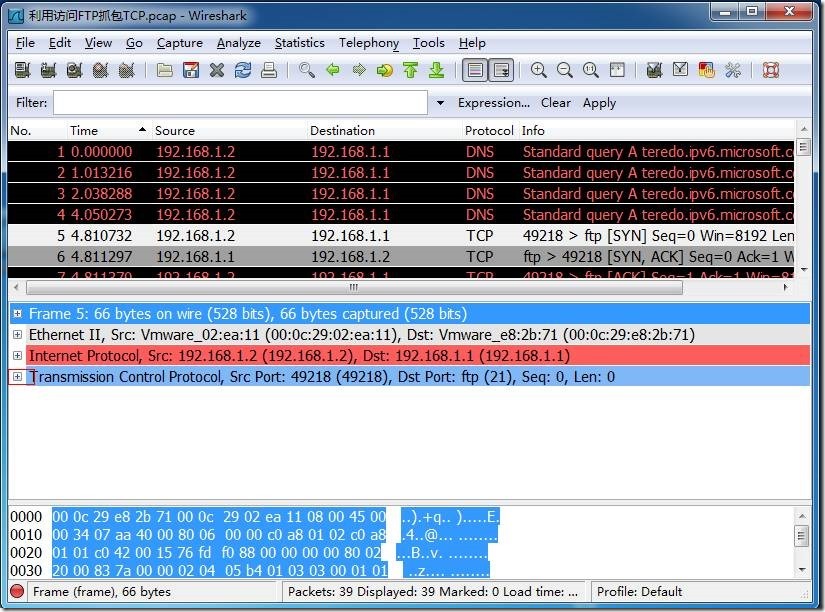

4、查看TCP的第一次握手的数据信息

1)在抓取结果界面中选中source为192.168.1.2,destination为192.168.1.1,protocol为TCP的行

2)单击Transmission Control Protocol前面的加号,如图所示

3)展开Transmission Control Protocol选项后,点击中间区域右侧向下的滚动按钮,可看到源端口号及目标端口号,如图所示。根据目标端口号的值21可以判断目标主机是一台FTP服务器。

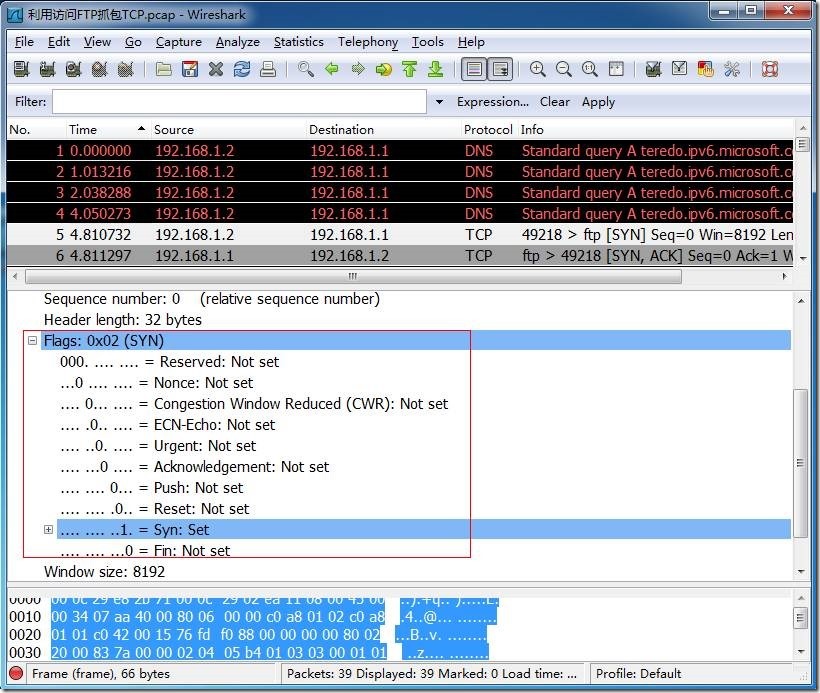

4)继续点击中间区域右侧向下的滚动按钮,显示出Flags:0x02(SYN),点击此选项前的加号将其展开。显示出TCP连接过程中第一次握手请求连接的指针Syn=1,如图所示。

5、查看TCP的第二次握手的数据信息

1)选中点击source为192.168.1.1、Destination为192.168.1.2、Protocol为TCP的行,再点击中间区域右侧向下的滚动按钮,显示出源及目标端口号,如图所示。根据源端口号21可判断是FTP服务器给客户机的响应信息

2)点击中间区域右侧向下的滚动按钮,显示出TCP连接过程中第二次握手请求连接的指针Syn=1及确认指针Ack=1,如图扭示。

6、查看TCP的第三次握手的数据信息

1)选中source为192.168.1.2、Destination为192.168.1.1、Protocol为TCP的行,再点击中间区域右侧向下的滚动按钮,显示出源及目标端口号,目标端口再次显示为21,如图所示。

2)点击中间区域右侧向下的滚动按钮,显示出TCP连接过程中第三次握手确认指针Ack=1,如图所示。

![clip_p_w_picpath002[4] clip_p_w_picpath002[4]](https://s4.51cto.com/attachment/201407/15/6212447_1405434342JPER.jpg)