本文由荒原之夢原創,原文鏈接:http://zhaokaifeng.com/?p=706

前言:本文是實驗吧訓練題庫裏隱寫術部分的一道題:“小蘋果”的Write Up.

題目鏈接:http://www.shiyanbar.com/ctf/1928

解題文件:

觀察題目發現這很像是一個二維碼,拿手機掃描一下得到這個:

\u7f8a\u7531\u5927\u4e95\u592b\u5927\u4eba\u738b\u4e2d\u5de5這是一串Unicode編碼字符,使用Unicode轉中文:

轉碼地址:http://tool.chinaz.com/Tools/Unicode.aspx

轉換得到:

羊由大井夫大人王中工這是CTF中常出現的一種“當鋪密碼”

當鋪密碼百度百科地址:當鋪密碼

當鋪密碼的原理就是一個漢字中有多少個出頭的筆畫就對應相應的數字,根據當鋪密碼解密,上述漢字轉換成數字就是:

9158753624我們猜測這可能是一個解密密碼。

既然有了解密密碼,而且我們手裏只有一個文件,因此想到是不是會是解密壓縮包呢。我們拿到的文件裏並沒有壓縮包,但是我們可以嘗試自己創建壓縮包。

經過嘗試我們可以通過將apple.png改成apple.png.rar的方式構造一個壓縮包。

之後右鍵解壓會得到一個mp3文件apple.mp3.

這時我們就想到了一個在CTF比賽中常用於從mp3文件中提取flag的工具mp3stego

mp3stego的使用方法可以參考這裏:

http://www.petitcolas.net/steganography/mp3stego/

簡單的命令格式就是:

decode -X -P password svega_stego.mp3—預警:踩坑開始—

解壓mp3stego後,我爲mp3stego配置了一下Path環境變量:

C:\ctftools_other_01\MP3Stego_1_1_18\MP3Stego_1_1_18\MP3Stego之後在apple.mp3所在的路徑下輸入:

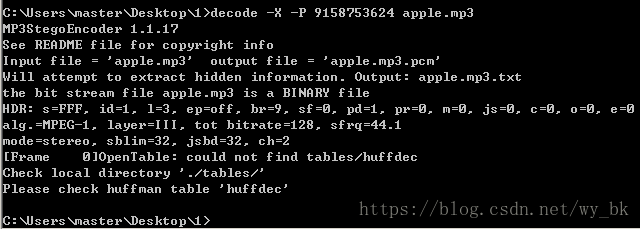

decode -X -P 9158753624 apple.mp3回車。

然而,回車之後並沒有得到flag,回車後返回的信息是:

可以看到,最後的返回結果是:

[Frame 0]OpenTable: could not find tables/huffdec

Check local directory './tables/'

Please check huffman table 'huffdec'查找了一些資料,發現並沒有人在使用mp3stego之前配置了環境變量,每次使用mp3stego都是將需要解密分離的文件放到mp3stego所在的路徑中使用。但是,此時我仍然想嘗試一下是不是可以通過添加環境變量的方式我又嘗試將mp3stego壓縮包中的其他兩個文件夾的路徑添加到了Path環境變量裏,發現上述問題依然存在,因此使用大家都在用的辦法:

—警報解除:踩坑結束—

直接將MP3文件複製進C:\Users\master\Desktop\隱寫\MP3Stego_1_1_18\MP3Stego目錄 (即MP3Stego所在的目錄),然後在該目錄的路徑框裏輸入cmd,之後回車便可以在該路徑下打開cmd,之後輸入:

decode -X -P 9158753624 apple.mp3回車可以正常解密,解密完成後在該路徑下面多出兩個文件,分別是:

apple.mp3.pcm

apple.mp3.txt打開apple.mp3.txt可以看到一串字符:

Q1RGe3hpYW9fcGluZ19ndW99這是一段Base64編碼的字符,使用Base64解碼之後 就可以得到flag:

解碼後得到flag:

CTF{xiao_ping_guo}