第一章 2015年病毒和仿冒應用發展分析

在移動互聯網高速發展的今天,移動設備給人們的生活帶來的諸多便利與變革,但也時刻面臨着不同程度的安全風險,其中病毒***是最爲普遍且有效的***方式之一。不同於以往PC時代***場景相對獨立的情況,移動設備作爲人們與外界進行絕大部分信息交流的重要工具,同時也提供了更多被***利用的機會。另一方面,隨着移動支付的普及,以及移動設備承載了幾乎所有的隱私信息,使得移動設備成爲***實施以經濟利益爲目的理想的***對象。

根據阿里移動安全的分析統計,2015年移動惡意代碼數量和用戶感染量雖然呈現出一定程度的下降趨勢,但全年仍有18%的設備感染過病毒,且病毒******手法的專業性較去年有了明顯的提升,例如利用系統漏洞的***和安全加固技術的防禦,尤其是對於社會工程學的利用使得在移動平臺上釣魚詐騙手法幾乎到了登峯造極的地步,這些都使得傳統的移動端病毒攔截技術遭遇到了前所未有的挑戰。

除Android平臺以外,2015年蘋果的XcodeGhost事件也打破了iOS平臺不會被病毒染指的神話。鑑於iOS系統漏洞曝光越來越頻繁的現狀,我們相信XcodeGhost事件只是一個開端,後續必會出現利用相關漏洞進行***的病毒。

1.1、18%的Android設備感染過病毒

2015年度,Android平臺約5.6臺設備中就有1臺染毒,設備感染率達18%,阿里聚安全病毒掃描引擎共查殺病毒3億,病毒***的查殺幫助用戶抵禦了大量的潛在風險。

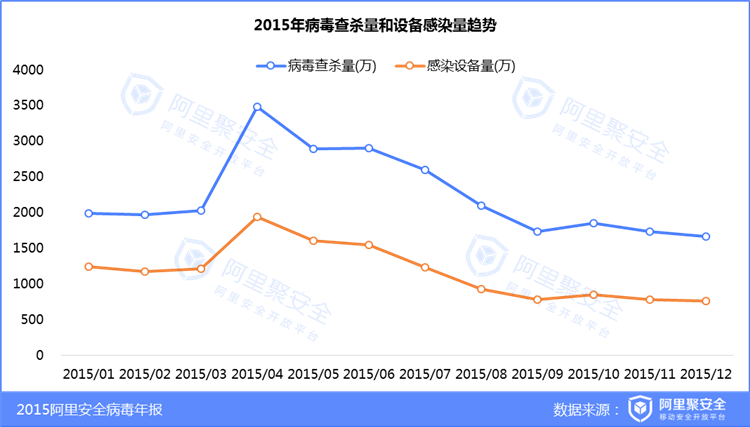

2015年,病毒查殺量和感染設備量呈下降趨勢,下半年病毒查殺量比上半年下降23%, 下半年感染設備量比上半年下降38%,病毒數量雖有所減少,但總量依然十分龐大,2015年月均病毒查殺量達2248萬次,網民和安全服務提供商仍不可掉以輕心。

圖1 2015年病毒的設備感染量和查殺量

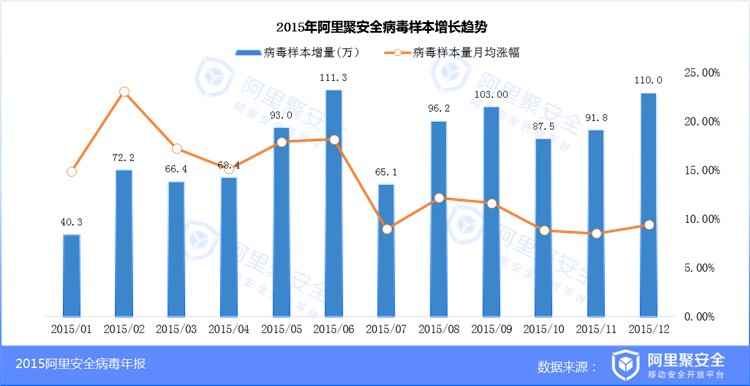

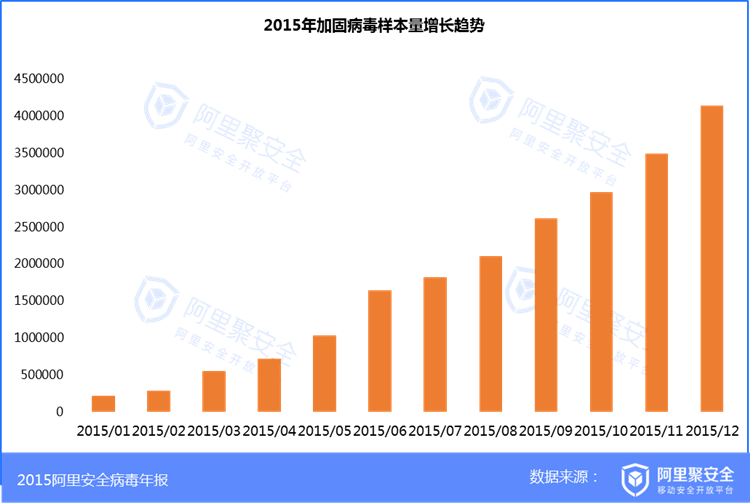

雖然病毒查殺量和感染用戶量趨於下降,但阿里聚安全病毒樣本庫的規模仍持續增長,2015年度新增病毒樣本量1005萬,病毒樣本量月均增長率爲12%,總體平穩增長。

圖2 阿里聚安全病毒樣本庫增長趨勢

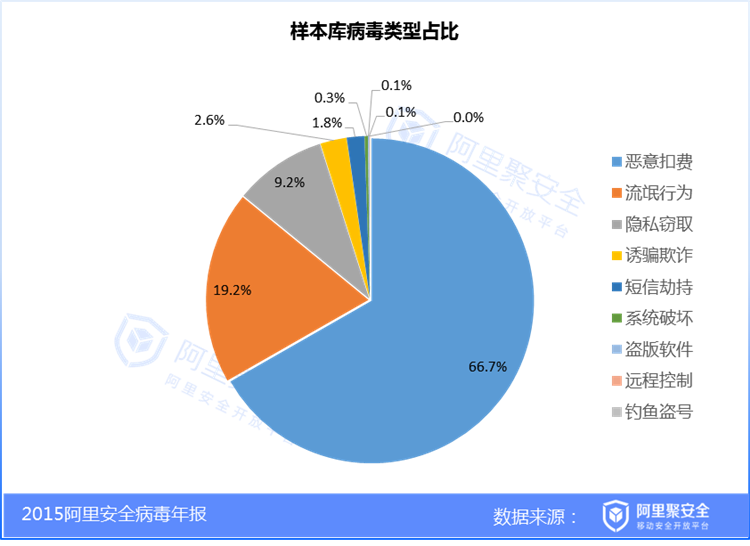

2015年,在阿里聚安全病毒樣本庫中,惡意扣費類病毒樣本量佔比最高,達67%。該類病毒應用未經用戶允許私自發送短信和扣費指令,對用戶手機的資費造成一定風險,需謹慎使用。

圖3 2015年阿里聚安全病毒樣本庫各類樣本佔比

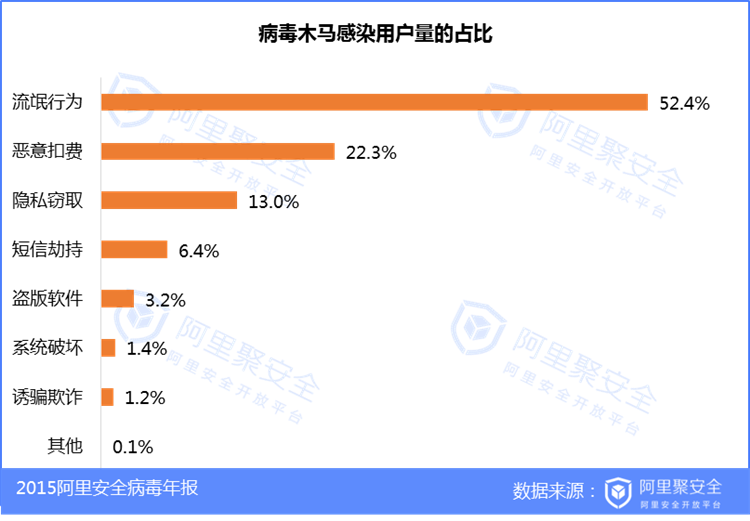

流氓行爲類病毒感染用戶量最多,佔比達52%,這類病毒匿名彈窗、惡意推送廣告、私自下載軟件等,對用戶體驗和手機安全造成危害。

圖4 2015年各類病毒感染用戶量的佔比

1.2、廣東用戶感染病毒最多

2015年,廣東是受病毒感染用戶量最多的省份,其全年的設備感染量約佔全國總感染量的14%。由於廣東省經濟發達,華爲中興等本土手機品牌的發展,帶動本地市場的強勁消費,一人持有多部手機的現象逐漸普遍起來,這些因素都導致廣東手機用戶的高染毒量。病毒感染的區域總體呈現出以中東部發達省份爲主,西部爲輔的格局,病毒製造者重點依然瞄準東部沿海手機用戶來掘金。

圖5 2015年用戶感染病毒Top區域分佈

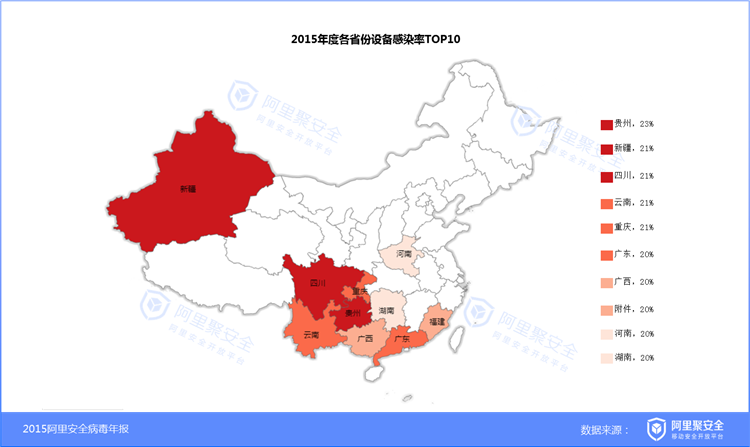

2015年設備中毒比例最高的省份集中在中西部,貴州、新疆、四川是中毒比例最高的三個省份。其中,貴州是最易被病毒感染的省份,中毒比例達23%,每4.3臺手機就有1臺染毒,比全國平均值高6%。

圖6 病毒感染率的用戶區域分佈

1.3、95%的熱門移動應用存在仿冒應用

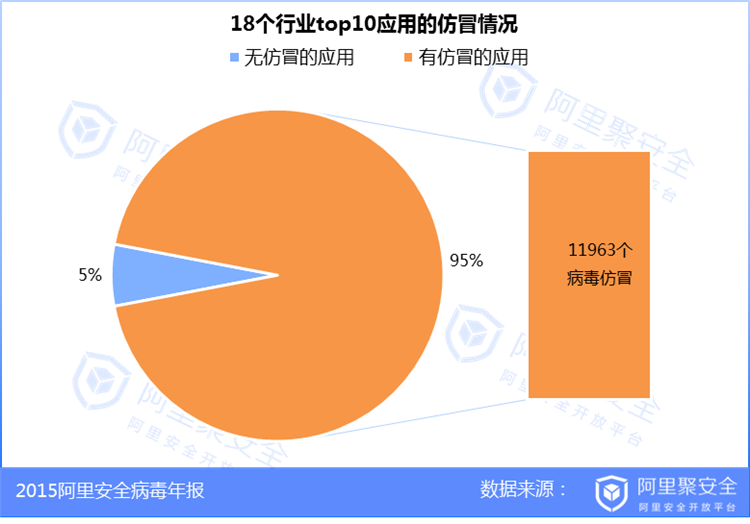

爲分析移動應用行業的仿冒情況,我們在第三方應用市場分別下載了18個行業的top10應用共計180個,並利用阿里聚安全仿冒檢測引擎對這批樣本進行監測,得出了以下分析結論。18個APP行業分別爲:社交類、遊戲類、影音類、攝影類、工具類、金融類、閱讀類、旅遊類、生活類、教育類、娛樂類、新聞類、安全類、辦公類、電商類、健康類、運營商、政務類。

仿冒監測結果顯示,這180個行業熱門應用中,約95%的應用都存在病毒仿冒,總病毒仿冒量高達11963個,平均每個熱門應用的仿冒量達66個。

圖7 18個行業Top10 Android應用的病毒仿冒情況

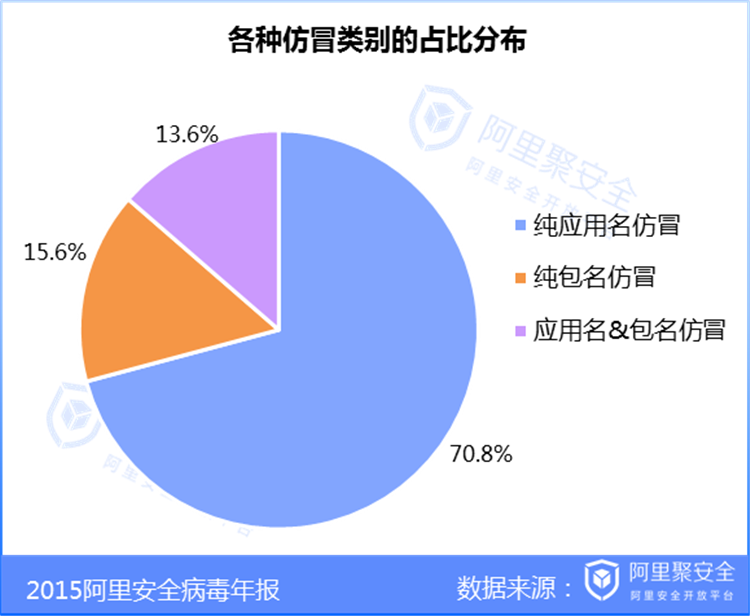

在技術手法上,11963個病毒仿冒應用中,純粹仿冒正版軟件應用名稱的佔71%(8403個),純粹仿冒正版軟件包名的仿冒量佔15%(1845個),兩者結合的仿冒量佔14%(1616個),可見不良開發者最喜歡利用正版應用的名稱來開發仿冒應用。仿冒軟件利用與正版應用相似的特徵,誘導用戶下載安裝,之後實施相應的病毒行爲,對用戶的危害極大,用戶需謹慎使用,儘量在官方渠道進行下載。

圖8 18個行業Top10應用的仿冒軟件採取的仿冒技術

1.4、社交類應用仿冒量最高

18個行業中社交類應用的仿冒量達4958個,佔總仿冒量的41%,且這些仿冒應用中96%都具有高風險的病毒行爲,如惡意扣費、短信劫持等。遊戲類應用的仿冒量次之,佔總仿冒量的16%,且這些仿冒應用中34%的仿冒軟件具有高風險病毒行爲。值得注意的是,運營商類應用雖然仿冒量較少,只佔總體仿冒量的0.4%,但其98%的仿冒應用都有高風險行爲,不法分子容易僞造成各大運營商來行使欺騙行爲。

可以看出,熱門行業如社交、遊戲、工具、金融等是仿冒的重災區,這些仿冒軟件對正版應用開發者和用戶都會造成巨大危害,建議正版開發商使用阿里聚安全的掃描引擎來發現仿冒情況,並及早聯繫各渠道進行下架,維護自己的權益和名譽。此外,建議用戶在官方渠道下載正版應用,以免受騙。

圖9 18個行業Top10應用的仿冒數量

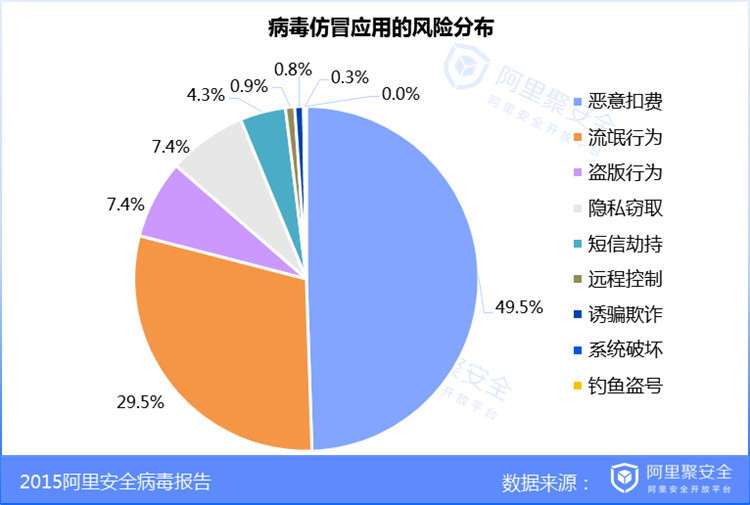

18個行業Top10應用的11963個病毒仿冒中,具有惡意扣費行爲的仿冒軟件佔比高達50%,流氓行爲類的病毒仿冒佔比30%,該類病毒會匿名彈窗、惡意推送廣告,誘導用戶下載廣告應用,嚴重影響用戶操作體驗。

圖10 18個行業top10應用仿冒軟件的惡意行爲分佈

1.5、遊戲、金融等熱門應用100%含仿冒軟件

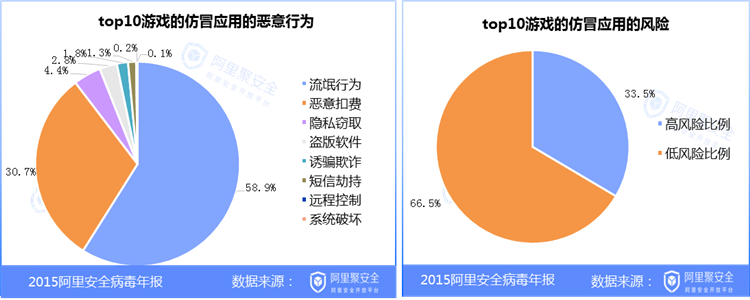

遊戲類Top10應用中,100%應用含病毒仿冒軟件,總仿冒量1880個,在18個APP行業中排名第二,且其中33%的仿冒應用具有高風險的病毒行爲。

1880個病毒仿冒應用中,59%的仿冒應用具有流氓行爲,在遊戲中彈出騷擾廣告、匿名彈窗等,嚴重影響用戶體驗。此外31%的仿冒應用具有惡意扣費行爲,容易導致用戶手機流量消耗,或遊戲賬戶中的資金受損。

遊戲應用以數量多、種類雜、變現快、收益高的特性,容易成爲不良開發者爭相仿冒的對象,影響正版開發者和用戶的利益,其仿冒問題應該引起重視。

圖11 遊戲行業Top10應用的仿冒軟件的惡意行爲分佈

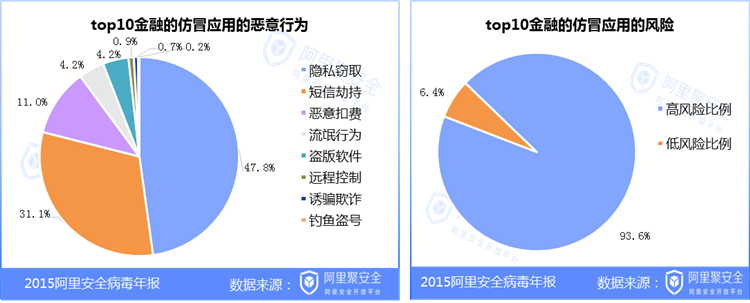

金融類Top10應用中,100%應用含病毒仿冒軟件,總仿冒量456個,在18個行業中排名第6,且94%的仿冒應用具有高風險病毒行爲。

456個病毒仿冒應用中,48%的仿冒應用有隱私竊取行爲,31%的仿冒應用有短信劫持行爲,隱私竊取、短信劫持等病毒容易造成用戶隱私信息泄露,影響金融賬戶資金,對用戶危害極大,需謹慎使用。

圖12 金融行業top10應用的仿冒軟件的惡意行爲分佈

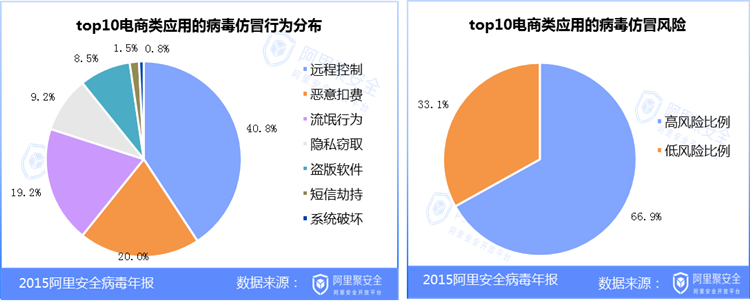

電商類Top10應用中,90%的應用含病毒仿冒軟件,總仿冒量130個,在18個行業中排名15,且67%是高風險病毒應用。

130個病毒仿冒應用中,41%的仿冒應用有遠程控制行爲,容易導致用戶手機被***控制,引起隱私信息泄露、賬號被盜等風險。由於電商類應用涉及用戶網購行爲、賬戶資產等敏感信息,這些高風險仿冒應用對用戶的危害極大,需提高警惕。

圖13 電商行業Top10應用的仿冒軟件的惡意行爲分佈

第二章 2015年病毒的典型行爲

2.1、病毒不再依賴設備權限

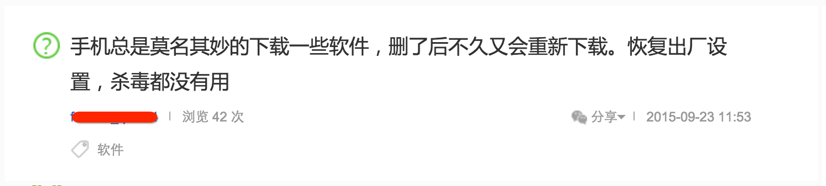

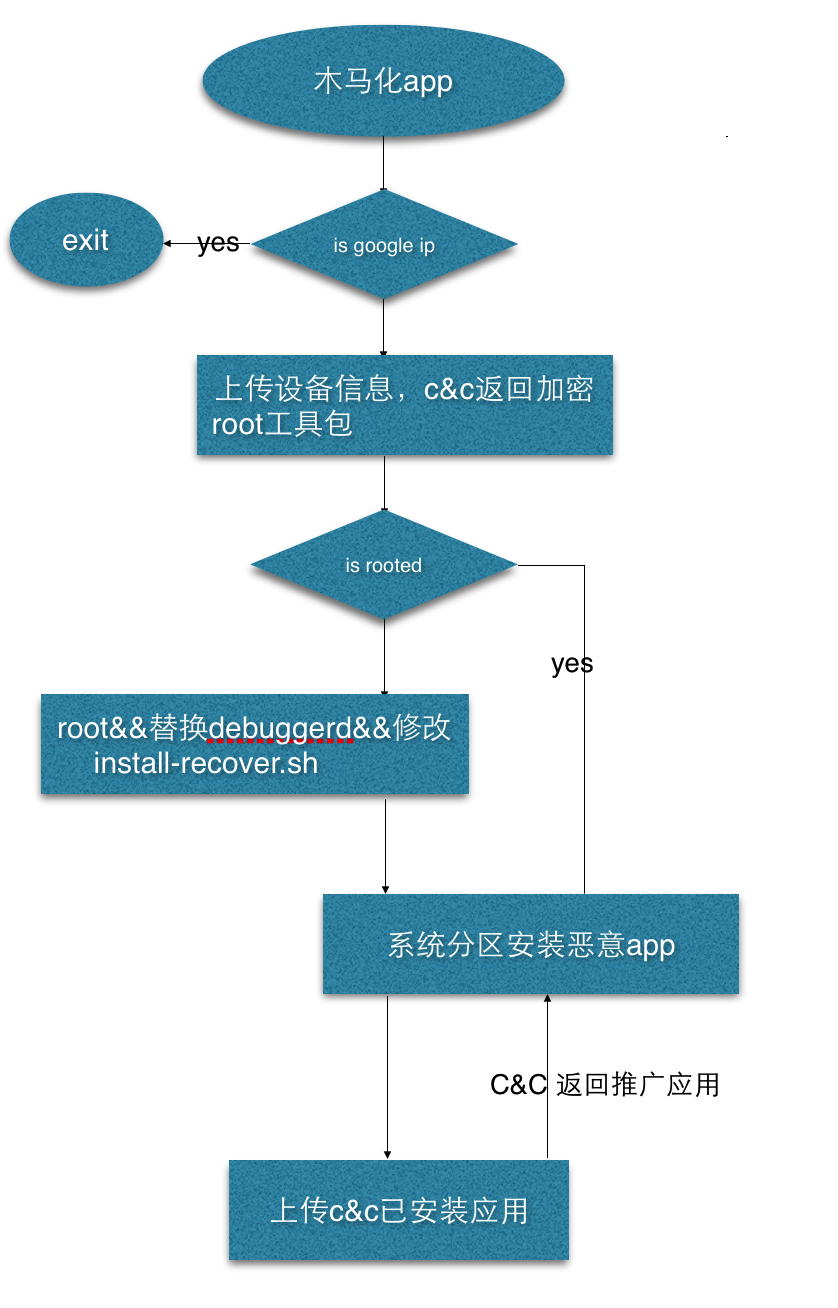

大多數用戶認爲Android設備沒有root過,就是安全的,即使感染惡意代碼,惡意代碼也沒有高權限進行惡意操作。然而2015年8月,全球範圍內大量用戶感染自帶root工具包的惡意應用,影響包括Android 5.0及以下系統的設備。該病毒感染設備後,會根據設備相應的系統進行root提權操作,隨後靜默安裝惡意應用。此類病毒給用戶造成了巨大的困擾,用戶也紛紛反饋手機中莫名奇妙被下載了其他軟件,手機即使恢復出廠設置,問題仍然無法解決。

圖14 網友反饋

此類惡意應用不再依賴設備root,而是通過雲端或本地配置root工具包,對設備強行root。我們發現root工具包除利用已知系統漏洞外,甚至還使用了某些安全廠商的root提權組件以提升root成功率。這類病毒爲了保持自身的持久性和模糊性使用了大量自我保護手段,包括配置C&C(指令和控制服務器)、規避Google Play檢測、類加載代碼混淆、將惡意應用植入系統分區、修改開機執行的恢復腳本、隱藏圖標、激活設備管理權限防卸載等。下面是該類病毒的典型運行流程:

圖15 病毒運行流程

此類病毒***的特點:

1. 規避Google Play檢測

惡意應用的傳播渠道包括各大遊戲交友論壇、***網站、以及Google Play。而***化的應用是怎麼上傳至Google Play的呢?病毒製造者使用多種方法躲避Google檢測:

檢測病毒自身運行環境的IP,若映射到Google Bouncer,惡意代碼將不會執行。由於自身配置C&C服務器,病毒作者可以完全控制惡意代碼執行;

延遲啓動惡意代碼,開啓定時器,利用動態加載技術,反射執行惡意代碼;

使用第三方加固;

2. C&C服務器

配置雲端遠程命令和控制服務器,可以靈活控制惡意代碼的執行,規避Google Bouncer和殺毒軟件的檢測,病毒竊取被感染的設備隱私信息並上傳到C&C服務器,同時獲取相應的控制指令,或惡意應用包。用戶發現自己的設備被感染後,惡意***者完全可以通過服務器指令清理***現場,取證非常困難。

3. 利用設備漏洞,對手機提權

影響的設備包括Android 5.0以及以下系統。惡意應用通過兩種方式進行提權:通過C&C服務器下載root工具包進行提權、自身攜帶加密的root工具包提權。提權包除了利用包括編號爲CVE-2013-6282、CVE-2014-3153、CVE-2014-7911、CVE-2014-4322、CVE-2015-3636在內的多個設備漏洞,也包括某些安全廠商的提權組件。

4. “打不死的小強”

通過替換debuggerd、修改install-recover.sh,保證植入的rom病毒即使刷機也不死。此類病毒包括“僞萬年曆”、“Ghost Push”、”Kemoge”、“百腦蟲”。具體的行爲分析可參考《“僞萬年曆”Root Exploit惡意應用分析》(點擊查看詳情)。

2.2、以植入***爲目的的詐騙事件層出不窮

近年來,電信詐騙非常猖獗。相比往年,今年詐騙事件呈上升趨勢,並且詐騙手法也更具欺騙性、多樣性。典型的電信詐騙是通過僞基站僞造銀行或者移動運營商的官方客服短信,短信中包含***鏈接,或者冒充用戶比較信任的司法機關給用戶打電話,引導用戶訪問某個釣魚網站。不管是哪種方式,其共同特點都是利用社會工程學誘騙用戶安裝***並套取用戶的個人資料。當這些詐騙團伙獲取到用戶個人信息後會假稱用戶的好友或是用戶本人,對用戶或其親友實施詐騙,許多人根本無法辨別其真僞,據悉,2015年這類詐騙手段成功率相對較高。

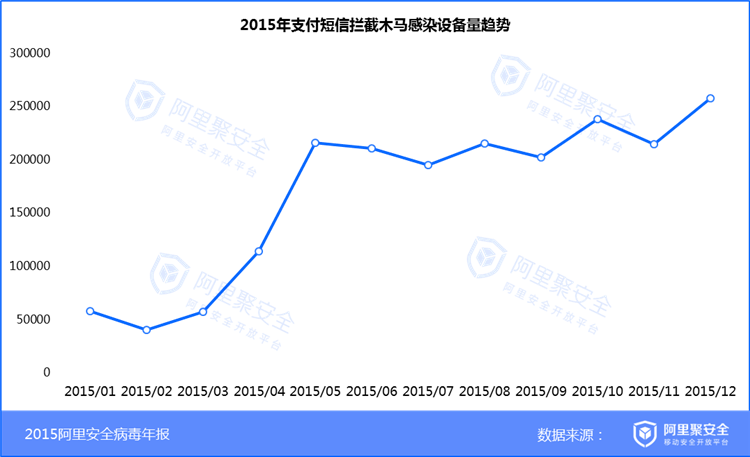

統計數據顯示,今年具有短信攔截行爲的***感染設備量高達200萬,下圖是2015年用戶感染量趨勢圖。

圖16 具有短信攔截行爲的***感染用戶量

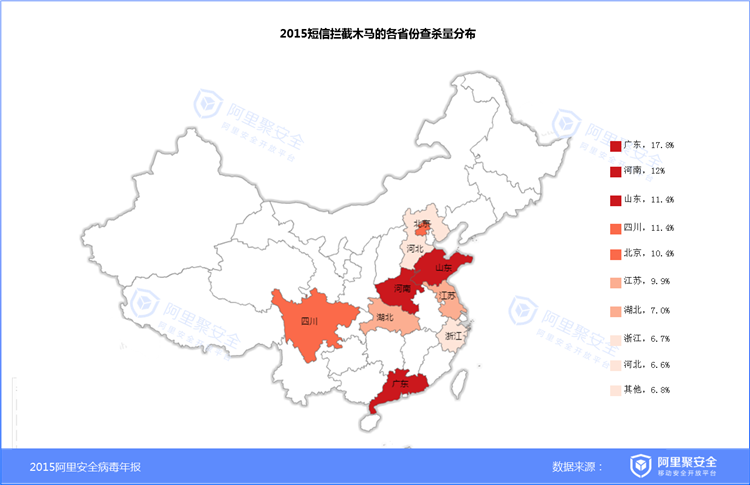

全國手機設備支付短信攔截***中毒比例最高的省份集中在中南部,廣東、河南、山東是中毒比例最高的三個省份。

圖17 支付短信***感染的用戶區域分佈

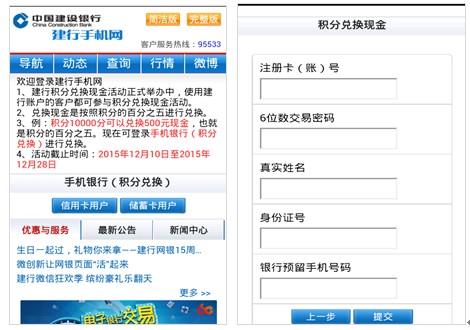

從以上圖17可見年末是“短信攔截***”感染的高峯期,根據阿里錢盾防騙平臺的監測結果,此類詐騙短信通常包含“積分兌換”、“***端升級”、“車輛違規”、“學生成績單”、“相片”、“老公出軌”、“老婆出軌”等涉及社會熱門事件的關鍵詞。這類短信主要通過釣魚網址誘騙用戶網銀信息(銀行卡號,卡號交易密碼,姓名***,開戶預留手機號),誘騙用戶安裝“短信攔截***”。

圖18 詐騙短信

圖19 釣魚網址

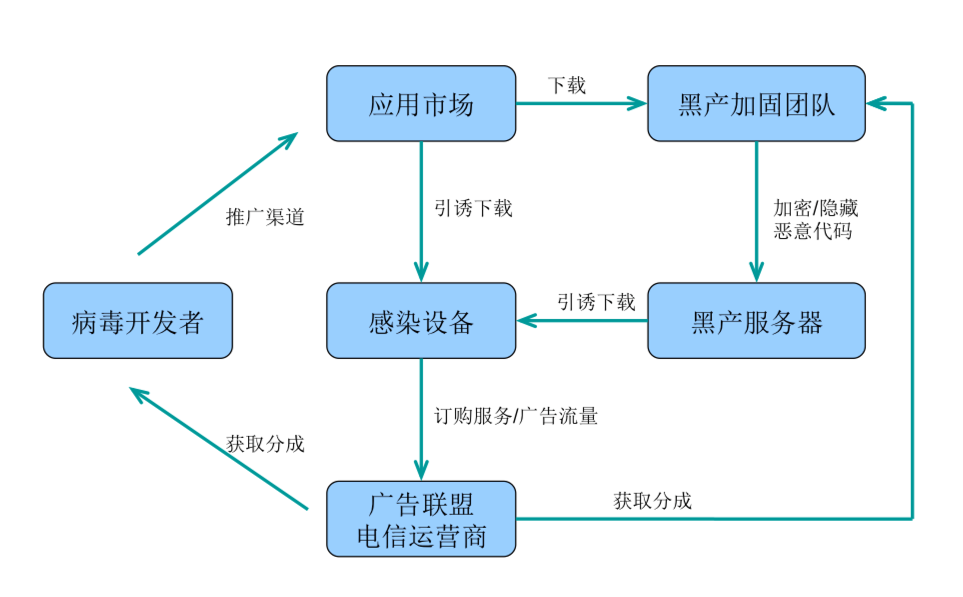

由於電信詐騙具有操作門檻低,牟利空間大的特點,爲保證***製作者獲得源源不斷的利益,黑市上逐漸形成了與***免殺保護相關產業。免殺保護手段一般包括使用加固技術進行代碼保護、設定***使用有效期、校驗簽名防止重新打包等。

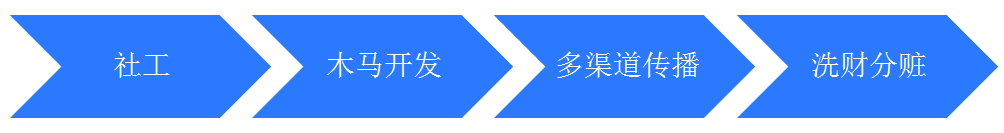

深入分析發現,“短信攔截***”背後是一個完整的非法營銷產業鏈,包括:

社工人員負責收集社會熱門事件,對定向羣體發送感興趣信息;

***開發者編寫短信攔截***,販賣***給黑產組織,包括配置黑產組織的郵箱、手機號碼或雲端服務器,用以上傳受騙用戶信息(銀行卡號,***,姓名,手機聯繫人,攔截的短信等);

分發傳播組織利用僞基站發送詐騙信息、製作釣魚網址、以及利用聯繫人轉發詐騙短信;

洗料分贓實時對攔截的短信分析,收集販賣用戶信息。

圖20 “短信攔截馬”的產業鏈環節

2.3、黑產旁門左道

2015年,從阿里聚安全掃描引擎檢測到的病毒中發現,部分***者利用用戶喜聞樂見的噱頭或者社會熱門事件趁機而入。據統計,利用Android輔助功能(Accessibility Service)作惡和鎖屏勒索,是病毒在2015年呈現出來的兩大新的惡意行爲。

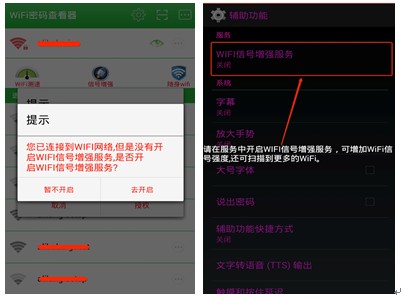

1. 利用Android的輔助功能實施惡意行爲

年末的搶紅包熱門事件同樣被黑產組織盯上,大量非法“搶紅包”應用出現在各大論壇和第三方應用渠道。黑產組織以“自動搶紅包”、“WiFi信號增強”等用戶痛點需求作爲誘餌,引導用戶開啓輔助服務,進而控制手機。部分***甚至直接用“自動搶紅包”作爲應用名,用戶一旦安裝,便立即隱藏圖標,並在後臺惡意監控手機就設備,這類***多是“短信攔截***”的變種。

Google開發輔助功能的初衷是幫助肢體有障礙的人自動控制移動設備。因此很多自稱實現“自動搶紅包”功能的應用,都要求用戶授予其輔助功能。然而目前該功能卻被***者惡意利用來進行惡意應用推廣、安裝。***引導開啓輔助功能圖如下:

圖21 引導用戶開啓輔助功能

病毒具體的行爲分析可參考《濫用Accessibility service自動安裝應用》文章。在此提醒用戶到正規渠道下載搶紅包應用。

2. 鎖屏勒索

2015年5月出現大量鎖屏勒索惡意應用,該類應用多僞裝成遊戲外掛、QQ刷鑽等軟件。病毒啓動後強制鎖屏,即使用戶重啓手機也無濟於事,病毒製造者有意將自己聯繫方式留在鎖屏界面,等用戶聯繫時進行恐嚇、詐騙錢財。使用的鎖屏技術大多數通過控制WindowManager.LayoutParams的flags屬性製作一個特殊的全屏View並置頂,然而對於普通用戶只有通過聯繫鎖屏中留下的QQ號碼並支付費用才能解鎖手機。

下面是與“兮顏”聊天的過程:

圖22 鎖屏解鎖過程

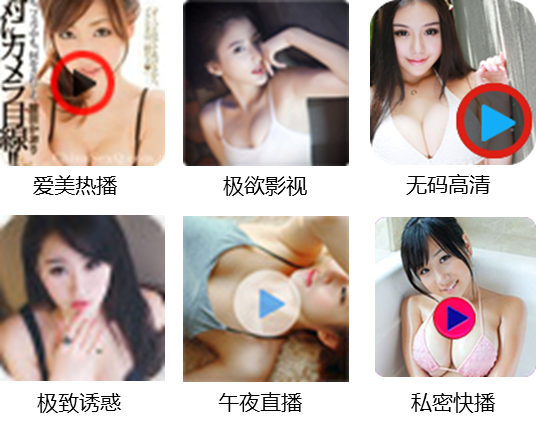

2.4、***誘惑類病毒重出江湖

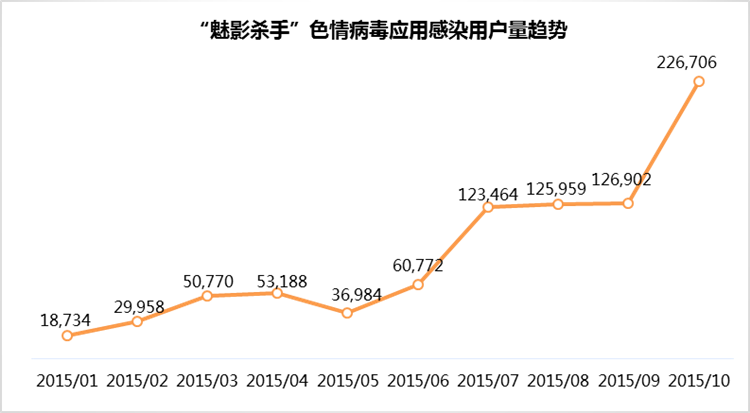

從2015下半年開始,阿里移動安全團隊發現大量***類病毒重新開始在某些論壇或應用市場上氾濫,通過誘惑性的應用圖標或應用名稱來刺激用戶下載,數月期間就感染了近100萬用戶。這類病毒具有惡意扣費、竊取隱私、強制推送並安裝其他惡意軟件等行爲,由於此類病毒能夠直接獲益,備受不法分子青睞,用戶需提高警惕。

圖23 “魅影殺手”***誘導類病毒應用圖標

圖24 “魅影殺手”***誘導類病毒感染用戶量趨勢

這類病毒具有以下特點:

1. 使用代碼加固技術,把惡意代碼加密,運行後再從內存中解密出來;

2. 安裝後僞裝成系統組件,同時將自身安裝隱藏在系統目錄下,防止卸載的同時也躲避了部分安全軟件的查殺;

3. 通過雲端服務器配置不斷創建虛假快捷方式、彈對話框、僞造通知欄等方式,強制推送安裝其它惡意軟件。

由於該類***類應用開發和製作流程簡單,推廣成本低,並且市場空間巨大,能夠在短時間內產生經濟效益,因此吸引了大批不法分子參與其中進行利益分成,並且逐漸形成了一條完善的黑色產業鏈。***應用的開發者通過極低的推廣費用,把樣本上傳到某些網絡推廣平臺,例如小衆的Android市場、應用推廣平臺、***網站、部分遊戲或者遊戲外掛網站等。由於這類***應用本身的誘騙特性,容易激發用戶的好奇心下載安裝。一旦成功安裝到用戶手機上,它們會在後臺偷偷訂購一些移動運營商的收費服務,同時向用戶手機推送更多惡意推廣軟件,這樣黑產一方面參與電信收費項目的提成,另一方面還獲得了更多的廣告流量分成。

圖25 “魅影殺手”***誘導類病毒黑產利益鏈條

2.5、惡意應用類型更加廣泛

1. 病毒製造者開始對熱門應用下手,不再只鍾愛***類和系統類應用

對比2014年與2015年截獲的新增惡意樣本,發現今年惡意應用不再僅鍾愛***、系統類應用,而是對廣受用戶青睞的應用下手。這一變化的原因是,黑產已考慮到惡意程序成功安裝的問題,將廣受用戶歡迎的應用***化。從用戶的角度來看,修改後的程序看似一個合法的應用,而的確在許多情況下,它們會提供相同的功能和用戶體驗。但是在後臺,它們會檢測自身運行系統並試圖發起***,包括獲取root權限、上傳用戶設備信息、靜默安裝惡意應用等。

2. 廣告插件觸及灰色地帶

往年廣告應用佔比最多的是頻繁推送廣告和靜默下載,主要造成用戶流量消耗,攔截短信、上傳用戶信息和靜默安裝佔比較小。但2015年呈現惡意廣告插件上升趨勢,惡意廣告主要表現爲以下幾點

大量惡意應用以***內容爲誘餌,不斷推送各種惡意廣告;

利用輔助服務功能,進行無root靜默安裝;

廣告SDK包越來越大,權限濫用,出現間諜類廣告,上傳用戶短信,手機聯繫人等信息;

廣告插件附帶root exploit,進行靜默安裝;

3. 黑產熱門事件響應

Hacking Team泄密事件RCS Android間諜軟件包被披露,在隨後幾天就發現***利用公開的間諜代碼;優衣庫試衣間的不雅視頻在網絡上廣泛傳播,在成爲熱門話題的同時,網絡***團隊也趁機而入,製作大量的“優衣庫視屏”相關病毒***;黑產僞基站利用社會熱點事件,如包含“跑男”、“好聲音”等的釣魚攔截,誘騙用戶點擊下載;種種事件映射出黑產具備精幹的作業團隊、強大的用於***的基礎設施、專業的惡意代碼編寫小組,以及快速響應的社會熱門事件跟蹤團隊等。

第三章 2016移動病毒發展趨勢

1. 利用加固技術隱藏惡意代碼逐漸盛行

傳統的反病毒引擎多數採用特徵碼查殺技術,使用加固技術加密後的惡意代碼在運行時從內存中解密,可以繞過靜態掃描特徵碼技術,從而實現免殺。

一方面,由於移動應用加固技術門檻逐漸降低,代碼加固成了***對抗安全軟件最常用的手段,在巨大的利益驅使下,甚至催生出了黑產加固鏈條。另一方面,安全加固作爲很多安全廠商的主打產品,它同時也是一把雙刃劍,在保護開發者版權的同時,也給了不法分子很多便利。目前我們發現很多***使用了安全廠商提供的免費加固服務。不僅如此,***青睞的“殼”呈現出集中化趨勢:部分安全廠商的加固平臺由於沒有使用反病毒引擎過濾包含惡意代碼的應用,導致其加固方案被肆意用於***開發。因此,我們認爲所有安全廠商在提供加固解決方案的同時有責任接入專業的惡意代碼掃描服務,防止自己的安全產品助紂爲虐。

圖26 加固***的樣本量增長趨勢

2. 未root過的設備不再安全

衆所周知,root過或者越獄過的設備由於系統沙盒限制可以被突破,其安全性會大大降低,因此一般建議普通用戶儘可能不要root自己的手機。然而隨着一個又一個的系統漏洞被披露,以及對應的root exploit被公開,給作惡者以可乘之機。阿里移動安全團隊發現有惡意軟件利用開源的root exploit強行獲取系統root權限進行惡意推廣,一旦應用被植入系統分區,普通用戶根本無法卸載。不排除將來病毒會以這種方式向系統分區植入其它病毒,達到長期駐留在用戶手機伺機作案的目的。

3. 廣告插件開始觸及惡意行爲灰色地帶

廣告插件能夠幫助移動應用開發者直接將流量進行變現。爲了提升廣告轉化率,我們發現部分插件開發商開始跨越行業底線,加入了流氓推廣的行列,例如在桌面強行push安裝應用快捷方式、自帶提權工具包把推廣的應用植入系統導致無法卸載、利用Android輔助功能API實現靜默安裝等。爲了躲避檢測,這些惡意廣告插件從雲端下載加密的惡意代碼,在本地解密後動態加載,代碼執行完成後再清理現場,導致用戶利益受到侵害後溯源取證變得非常困難。

作者:曉丘,迅迪 @ 阿里巴巴移動安全

數據來源:阿里聚安全監控數據

查看完整版2015移動安全病毒年報,點擊下載PDF