概念

PVLAN的概念早就在物理網絡中就有,vSphere Distributed Switch在hyperviosor層實現了這個概念。

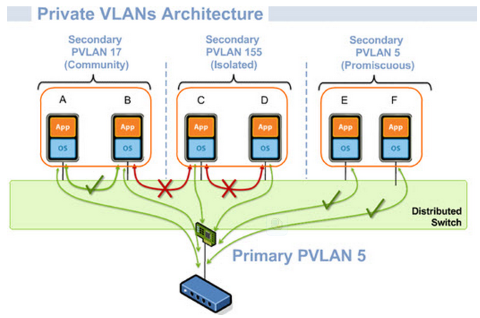

Private Primary PVLAN5 就是我們傳統的VLAN,它自己是primary,在它的下面又分出了很多個Secondary PVLAN。每個seconary PVLAN 都有一個ID。

三種Secondary PVLAN的類型是:

Promiscuous:

屬於Promiscuous的虛擬機E和F 可以和同屬於一個PrimaryVLAN的任何設備通訊。 Promiscuous的PVLAN ID和Primary VLAN ID 是一樣的。在上圖中都是5

Community:

同屬於Community PVLAN的虛擬機A和B之間可以通訊,可是他們不能和除了Promiscuous PVLAN之外的設備通訊

Isolated:

同屬於Isolated PVLAN的虛擬機C和D之間不可以通訊,可是他們不能和除了Promiscuous PVLAN之外的設備通訊

某公司的DMZ內有很多虛擬機和物理設備,擔心某個設備被***後會危及其他設備。

PVLAN是一個很合適的解決方案。

下圖摘自PVLAN– A Widely Underutilized Feature fromvXpertise.net

VM2和VM3是同一個應用的兩個虛擬機。把它們放入Community PVLAN可以保證它們之間的通訊。在物理交換機上也設置好PVLAN,並把相關路由器或者防火牆也接入屬於同一個Primary VLAN的PromiscuousPVLAN. 這樣VM2和VM3可以和路由器、防火牆通訊,從而可以和DMZ之外的設備通訊。但是它們不可以和同屬於DMZ內的VM1通訊。

好處在於一旦VM2或VM3被***,不會以此爲跳板輕易訪問到VM1。另一個好處是每次在該PrimaryVLAN內增加虛擬機,只需在vSphere中設置SecondaryPVLAN ID,無需每次都更改物理交換機的設置。

情景二:

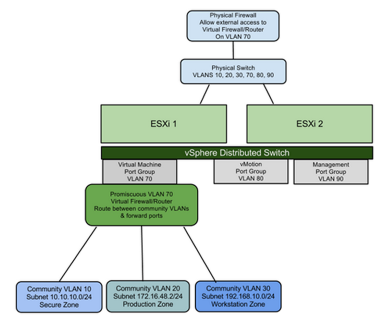

此情景摘自vSpherePrivate VLANs – Dev Environment Use Case fromhttp://virtuallybright.com

某公司需要搭建一個測試環境,希望與實際生產環境的設置一致。這難免需要相對複雜的VLAN隔離。

通過PVLAN方案,在Primary VLAN 70下面分出三個Private VLAN 10,20 和30. 也可以實現隔離的目的。模擬了生產環境中的SecureZone、productionZone 和WorkstationZone.

注意如果在ESXi2 上也有同樣的PVLAN設置,那麼ESXi1上Community V LAN 10 內的虛擬機和 ESXi 2 上Community V LAN 10 內的虛擬機可以通訊麼?可以。前提是物理交換機支持PVLAN並且已經作好相應設置。可參考

UnderstandingPrivate VLANs

UnderstandingvSphere Private VLANs For Fun and Profit