本文來自微信公衆號日誌易,https://mp.weixin.qq.com/s/wqLj9B4LTl2vfkrZcguYGA

https://mp.weixin.qq.com/s/2q4d8Oj9VwifiiDMH5uQQA

大家好,很榮幸能在這裏和大家做一個安全方面的分享。最近護網比較熱,等保2.0興起,安全的話題一提再提,相信大家也對企業安全建設有了一些心得,可能還有一些困惑。日誌易最近做了不少護網的項目,借這個直播的機會,也算是和大家分享一些我們在SOC/SIEM實踐方面的經驗。

關於今天的分享呢,關鍵詞有三個:快速響應、統計挖掘、溯源分析。這三個關鍵詞也是SOC/SIEM建設方面的三個要點,幾乎涵蓋了安全建設的主要內容。

基於這三個要點,我們來看一下今天分享的內容。

首先,我會從現在企業安全運營面臨的主要問題出發,分析一下SIEM建設的背景:這部分的內容包括企業面對安全體系建設面臨的諸多問題,傳統的SOC/SIEM建設的流程,以及各企業SOC/SIEM落地過程中遇到的一些問題。

在做真正的安全體系建設的時候,還應注意一個要點:任何體系的建設都離不開人、流程和技術,而這也是影響SOC/SIEM項目成功的三要素。

下面我們會系統性地講解一下SOC/SIEM建設的流程,包括識別內外部環境、日誌採集、資產管理、威脅建模、溯源取證、安全事件響應機制建設與協作運營。這也會是今天分享的重點內容。

再之後,就是總結和答疑了。

1、SIEM建設背景

目前企業安全運營面臨的主要問題

企業的安全運營面臨諸多問題。

一是安全設備多,日常維護壓力大。一般企業發展到一定階段,經過一段時間的安全建設,都會建立起較爲完善的,或基礎的安全防禦體系,會部署了一定數量的、多種類型的安全產品,如防火牆、WAF、IPS、NIDS、防病毒、郵件網關、HIDS等,但各類安全產品之間是相互孤立的。由於安全管理人員精力有限,面對整個安全防禦體系中的安全產品,日常維護管理壓力很大(主要是需要查看不同的設備上的告警進行分析,並協調處置)。

二是日誌量大,告警事項多,且無事件處理優先級之分。種類衆多的安全設備,每天都會產生大量的日誌,其中不乏大量的誤報信息。而實際上,安全建設人少活多,安全運維人員每天處理的安全事件有限,可能導致關鍵的安全信息和告警被大量的無效告警所淹沒。

三是安全事件閉環處理進展緩慢,或者並無閉環處置。安全事件對應的資產,往往需要單獨再去資產庫裏面進行查詢,同時資產上對應的漏洞也無從得知,在整個安全事件閉環管理上,安全管理人員容易出現大量未知的空白區,無法促使安全管理人員做出有效且快速的判斷,實現對安全事件的處置。

同時,安全運營實際上應該是整個內部團隊的事情,因爲安全運營涉及的方面很多,往往需要跨部門溝通,比如當出現安全事件的時候,進行了一番分析,接下來需要進行處置的時候,就需要和網絡、運維或基礎架構等不同的部門或小組之間的協調溝通,這個過程可能溝通很慢、推進困難,但是也不能就此擱置不管。這個我們後面還會提到。

再者就是安全現狀不可見。有時候,在企業的邊界上、各安全域中,每天、每週、每月、每年,出現了多少個安全事件?涉及多少種告警類型?安全事件發展趨勢如何?最終結果是成功還是失敗?我們很少能快速地回到上面的問題。但上述問題又是瞭解企業綜合安全情況的重要衡量指標,這也是與不同的安全設備之間的孤立性有關。

所以,實際上,我們要回答上面的幾個重要問題,還是需要先回到企業自身的內外網環境以及邊界加以瞭解。

當然,有些企業環境,如銀行機構等,內網環境相對比較複雜。邊界也不僅是說互聯網邊界,也可能是各個安全域之間的邊界情況。所以我們才需要一個平臺/工具類的產品,如SOC/SIEM,幫我們將企業中,內網以及邊界的各類安全防禦技術手段的分析結果,也可以說是日誌,集中一起,並進行二次分析,並在之後,給予安全管理人員以告警信息,促使安全管理人員可以藉此得到提示,展開取證調查。

同時還是那個問題,在人少活多的環境下,我們應該優先處理哪些問題?所以也應該有個工具/平臺來幫我們去做分析決策了,這就是SOC/SIEM。

傳統SOC/SIEM的建設過程

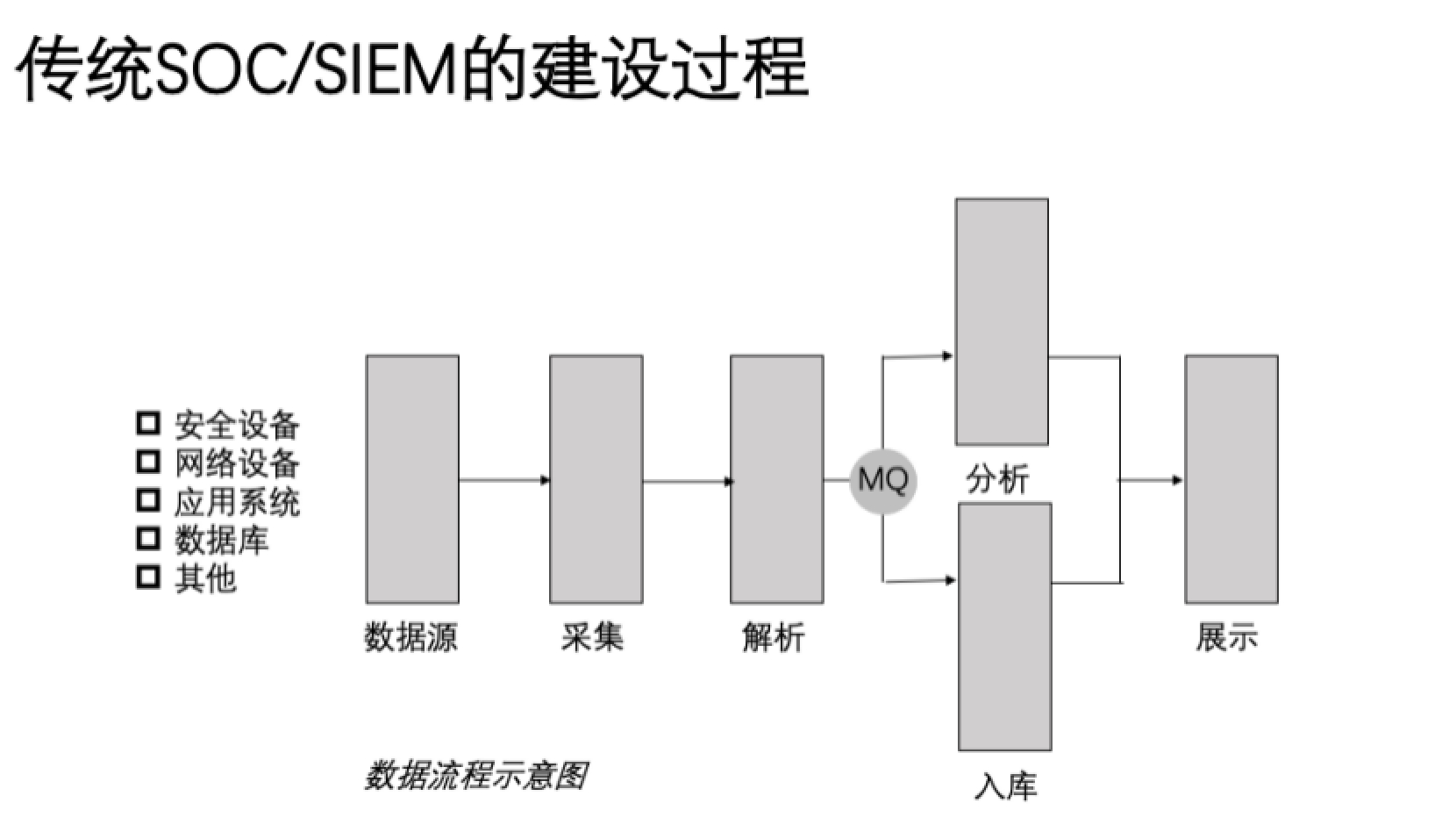

這裏有一個簡單的SOC/SIEM的建設流程圖。現實的情況往往要複雜的多,我們只是拿這個圖來做一個基本的瞭解。

首先是數據源。數據源包括安全設備、網絡設備、應用系統、數據庫,以及其他的日誌類型,採集端一般會接收到數據源轉發過來的日誌,日誌進來之後往往會有一個範式化清洗的流程,這個過程,會將不同類型的事件進行解析、映射等,處理之後纔好去做統計分析。[這個過程,會將不同類型的事件進行解析、映射等,]再然後是消息隊列,可能是Kafka之類的組件,之後範式化後的數據一方面入庫,我們可以基於範式化後的結果進行查詢、統計、分析。而分析可能採用的是計算引擎或如日誌易的SPL,最後會把分析結果/查詢統計結果給到前端進行調用進行展示。

這其中更爲主要的節點是在解析階段,因爲解析的質量直接影響分析及展示的效果。在實踐的時候,我們往往會有兩種方式來保障數據解析的質量。

一是與廠商進行溝通,獲取到不同安全設備的日誌格式解釋類文檔,這是保障解析質量最爲可靠的方式,由此也可以進行一定的日誌解析經驗積累。二是在有積累或與設備廠商溝通的基礎上,應確保數據解析過程中,解析人員和解析工作的規範性,即解析人員儘可能保持穩定,同時解析結果需要輸出解析文檔,並由甲方安全管理人員在解析階段就介入,對解析的結果進行校驗,以確保解析的質量。

因爲在項目初期,相對於乙方,往往甲方安全管理人員纔是最爲熟悉自身企業的環境情況,而自身環境的瞭解程度,也影響數據解析時,事件如何分割,字段需要與否等問題的決策,所以這個過程強調甲方的介入。

目前SOC/SIEM存在的通用落地問題

SOC/SIEM存在的落地問題主要是下面幾類。

首先,安全事件處置優先級並無明確指引。很多企業往往只是固化地按照威脅定義的高中低告警級別來實施處理,但實踐證明,在大量威脅告警併發情況下,按高中低的評估方式存在較大的不足。原因在於,風險值沒有對應相應的指引方式,無法落實到相應的漏洞。如有些告警雖然是高危,但被阻斷了;有些威脅,雖然是低危,但是恰好資產上存在對應的漏洞,可被其利用。

針對優先級這點,我們可以從一個威脅與資產、漏洞之間的關係,來推導其中的風險程度,從而進行處理的優先級分配,合理安排安全管理人員的時間。

第二個落地的難點,在於SOC/SIEM平臺只有安全管理人員使用,安全事件的閉環處置執行不了完整流程。我們前面也說過,安全事件的處置應該多角色參與進來,如網絡管理人員、基礎架構人員等。因爲一個安全事件從監測、分析到處置,需要多個不同角色的人員進行配合,而在溝通的過程中,就需要強調SOC/SIEM平臺的權限管理能力。因爲對不同角色劃分不同的數據訪問權限或臨時授權,有利於提高溝通的效率。

第三是過多依賴已知威脅場景的構建,忽略了應強調對可疑事件以及未知威脅的分析。

我們將威脅分爲三類,已知威脅、可疑威脅(沒有辦法馬上確認,需要進行調查分析的事件)、未知威脅(不在認知中的,需要對海量日誌進行挖掘統計,才能發現異常的威脅)。上述的威脅,我們認爲是客觀存在企業環境中的,不會隨着人員的主觀意識而改變。很多廠商規則庫中內置了幾百種規則[幾百種],然而企業真正能開箱即用的規則很少(每個企業不會一般超過20種),很多規則都需要進行優化調試才具備落地投產的價值。然而,對於企業單位而言,內置的規則,我們可以認爲就是已知的威脅,是專家經驗的固化。我們往往看重已知威脅(或者內置規則),所以大部分精力都放在了已知威脅上,這裏並不是說規則不重要,應該說持續優化的規則纔是重要的。實際上,在企業環境中,我們應該花更多時間在對可疑事件以及未知威脅的分析上,這些事件的風險是很高的,重點放在這些事件上,才能提高SOC/SIEM平臺的價值。

雖然可疑事件及未知威脅不好分析,但究其根本,瞭解內外部環境,是分析的根本。因爲檢測異常主要有兩種模式,我們定義爲黑名單模式和白名單模式。在黑名單中,命中了,就是異常,這也是發現已知威脅的模式。而另外一種,白名單,則是相反。但出現與白名單不符的事件,即有異常。所以白名單的範圍,直接決定了異常事件的準確度。在瞭解自身環境的基礎上,擴展白名單範圍,以不變應萬變,始終是分析可疑事件/未知事件的主要原則。

第四就是落地威脅場景的過程,忽略持續對其優化。如上述所言,我們應該基於對實際環境的瞭解,不斷對規則進行優化過濾,如白名單、嚴格過濾收斂,最後縮小範圍,提高規則的準確度。不同企業安全體系的建設的側重點不同,不能持續優化、收斂的規則,對企業的環境而言不具備普適性,可能就是不適用於我們的環境的。

2、影響SOC/SIEM項目成功的三要素

這點也算是對前面講的內容的一個小結。

通過上面對SOC/SIEM建設背景的分析,我們基本可以瞭解到:SIEM的成功實施,是ß離不開是三個要素的——人、流程、技術。

企業SIEM建設需要注意幾個要點。

首先,SIEM流程建設應融入整體工作流程。只有這樣,安全纔不是一個孤立的系統。我們的SIEM要與工單系統對接,與OA對接。這是流程化的內容。

其次,是要做好用戶分權設計。SIEM體系建設需要多方協同,有多角色參與的需要,就要有不同角色的權限分配或針對某個事件對某個角色(可能是外部的第三方人員)臨時授權之類的權限管理。這裏面一部分是安全事件處置的流程化影響的。

SIEM建設需要提高威脅模型準確度。不是一味的強調開箱即用,應該有人力的不斷投入,有一個不斷優化的流程。

SIEM建設還應着重於可疑威脅的分析。什麼事件是可疑的呢?比如某些安全事件,可能已經被WAF過濾掉了,但這可能又是另外一個安全事件的分析入口。又比如新創建的賬戶、賬戶出現了權限變更,在特定的時間/情境下,都需要引起分析人員的注意。

再者就是做好事件優先級的判斷了。這就需要安全管理人員結合資產、漏洞的情況進行識別分析,不能僅僅依靠高中低的告警級別進行判斷,因爲機器是遠不如人類智能的,規則是死的,而實際情況是多變的。

SIEM成功實施與否,始終離不開流程、技術和人這三個要素。

3、SOC/SIEM體系建設

SOC/SIEM體系的建設要基於企業自身的環境現狀,所以企業內外部環境識別是首要的。

識別內外部環境

識別內外部環境分爲兩塊。一是識別區域與外部邊界。二是識別當前網絡上下行鏈路以及內部基礎設施。

識別區域與外部邊界可以從業務所在區域和人員所在區域入手。

業務所在區域一般以防火牆或WAF爲防禦邊界。

人員所在區域或辦公區域一般以終端爲防禦邊界。

識別當前網絡上下行鏈路以及內部基礎設施自然是從網絡上下行鏈路以及內部基礎設施入手。

本文未完,加載原文請點擊https://mp.weixin.qq.com/s/wqLj9B4LTl2vfkrZcguYGA

https://mp.weixin.qq.com/s/2q4d8Oj9VwifiiDMH5uQQA