【摘要】本文首先通過分析SIEM技術的定義,分類及發展歷史,闡述了安全事件管理、安全信息管理、日誌管理等技術。然後,本文提及了安全集中管理、安全設備管理、安全管理平臺(SOC)技術,並分析了他們與SIEM之間的歷史和邏輯關係。

1、SIEM的發展與成因

要說明什麼是SIEM(Security Information and Event Management,安全信息與事件管理),必須從SIEM的發展歷史說起。

最早的日誌管理

在SIEM技術產生之前,就有了日誌,當然就有了日誌管理之說。當時,最基本的想法就是收集IT網絡資源產生的各種日誌,統一收集存儲,以備查詢。那個階 段,最關鍵的不在於如何分析日誌,而是如何收集日誌。因此,在那個階段,更多地是討論syslog協議的問題,是討論日誌格式的問題。於是出現了很多基於 這些技術的開源項目,例如kiwi syslog, syslog-ng等等。

那個時候,人們更多的關注於日誌格式的歸一化及其標準,於是作出了最早的嘗試,例如WELF,ULM,SEXP,RFC3080,IDMEF,XLF等等。

SIM和SEM

到了上世紀90年代末,開始出現了SIM(Security Information Management,安全信息管理)和SEM(Security Event Management,安全事件管理)兩個技術。這些技術建立在最早的日誌管理之上,並更多地關注日誌採集後的分析、審計、發現問題,開始將日誌分析的功 效發揮出來。這個時候最熱門的技術是事件關聯技術,但在當時在產品化方面還比較初級,多見於研究領域。這個時候,在日誌採集方面還提出了一個需求,就是異 構日誌源的採集——事件歸一化的問題。在SIM和SEM發展的早期,兩者是分開的,有不同的安全廠商專注於兩個不同的方向。當時,比較公認的理解是:SIM注重安全事件的歷史分析和報告,包括取證分析;而SEM則更關注實時事件監控和應急處理,更多的強調事件歸一化、關聯分析。也就是說,儘管都是一種日誌分析的技術,但是SIM和SEM關注的分析角度不同,SIM重歷史分析,SEM中實時分析。

從2005年開始,Gartner提出了SIEM的概念,首次將SIM和SEM整合到了一起,並對SIEM進行了MQ矩陣的分析。儘管如此,Gartner還是在2006年的報告中對SIM和SEM進行了區分:SIM和 SEM的最大區別在於採集日誌源的不同。SIM關注於主機系統和應用的日誌;而SEM則關注於安全設備,尤其是網絡安全設備的日誌。

到了2009年,Gartner再做MQ矩陣的時候,SIM和SEM的定義改變了。這個時候區別的關鍵不在於日誌源,而在於滿足客戶需求的不同。SIM關注於內控,包括特權用戶和內部資源訪問控制的行爲監控,合規性需求更多些;而SEM則關注於內外部的威脅行爲監控,安全事故應急處理,更偏重於安全本身。——我們可以將這個認定爲SIM和SEM的最新定義。

SIEM——SIM和SEM技術的融合

隨着SIM和SEM的不斷髮展演化,目標客戶及其需求的界限越來越模糊,兩者之間的區隔也就越來越小。最後Gartner將他們的概念融合到了一起。在融合之後,我們可以借鑑Gartner的SIEM分析報告來給現在的SIEM一個描述性定義:

SIEM爲來自企業和組織中所有IT資源(包括網絡、系統和應用)產生的安全信息(包括日誌、告警等)進行統一的實時監控、歷史分析,對來自外部的***和內部的違規、誤操作行爲進行監控、審計分析、調查取證、出具各種報表報告,實現IT資源合規性管理的目標,同時提升企業和組織的安全運營、威脅管理和應急響應能力。

日誌管理(Log Management)

隨着SOX法案的頒佈,以及其他各種合規性需求不斷走強,在傳統的日誌管理概念和SIEM之上又發展了除了新的一代日誌管理(Log Management, 簡稱LM)技術。這個時期的LM重點強調的是日誌的全部收集、海量存儲、原始日誌的保留,快速檢索分析, 借鑑了搜索引擎的技術。爲了提升事件入庫的速度,放棄了嚴格的事件歸一化,當然,這樣不可避免的加大了後續分析的難度,因而它強調歷史分析,而不是很注重 實時分析(性能不行,分析不過來)。但是由於一些新技術的引入,歷史分析比較快。這些技術的發展緣由十分明顯,就是爲了滿足客戶的合規性需求。由於這個市 場驅動力在北美十分強勁,這些廠商迅速發展,以至於改變了SIEM的發展格局。

LM和SIEM的融合

隨着SIEM技術的不斷髮展,當前,SIEM與LM已經基本沒有本質區別,主要都是在具體的產品規格上有所差異。在2009年的Gartner的MQ分析報告中,LM已經被整合到SIEM中去了。

小結

綜上所述,目前,我們可以將SIEM理解爲SIM、SEM和LM三類子技術的集合。他們之間雖然略有差異,產品規格稍有不同,但是基本上都是爲了同一類客戶需求,屬於同一個安全細分市場。

2、SIEM的發展歷史與市場成熟度分析

正如SIEM的概念不斷演變一樣,SIEM的發展也經歷了一個從興起到失落,再到成熟的發展過程。目前,SIEM已經進入了成熟期。

SIEM技術產生後,在2004~2005年間達到了被追捧的最高潮。

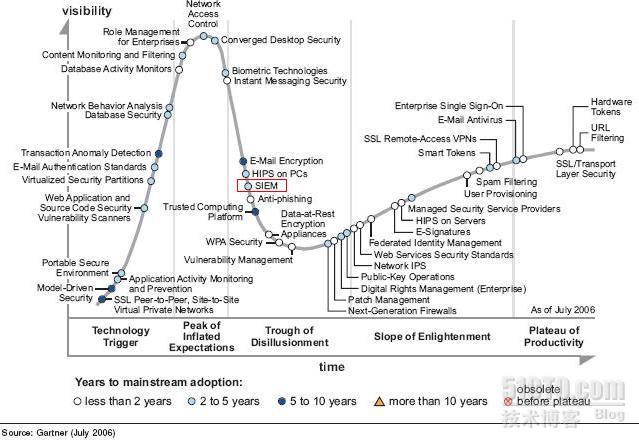

如下圖所示,是Gartner在2006年繪製的信息安全Hype Cycle,其中,可以看到當時SIEM正處於高潮後的失落期——第三階段。在英文中,Gartner Hype Cycle的第三階段Through of disillusionment既有幻滅,也有覺醒的意思。兩者是關聯的。

當然正如所有真正能夠滿足用戶需求的技術一樣,經歷這次陣痛之後的SIEM技術及其依託SIEM的SOC越發顯示了其生命力。在不斷的質疑和反思中,逐步成熟起來。

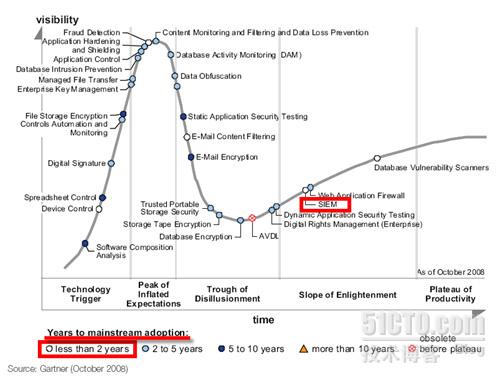

根據Gartner2008年關於信息安全的Hype Cycle曲線分析顯示,全球SIEM市場趨於成熟,還有不到兩年就將成爲業界主流產品,如下圖所示:

3、SIEM和安全集中管理

安全集中管理,有的也叫集中安全管理,或者叫安全設備管理平臺,是與SIEM同期發展起來的一個技術。從前面的分析我們可以看出,SIEM技術主要 是收集異構的安全日誌和事件,進行分析和預警。那麼,如何對這些異構安全設備,甚至是IT網絡環境進行集中的控制呢?這就是安全集中管理要解決的一個主要 問題。一個安全集中管理平臺包括日誌收集分析和策略控制下發兩個部分。公安部有個《安全管理平臺檢驗規範》也涉及了這兩個部分。在國際上,也是如此,在 2000年之後,與SIEM技術同級的安全策略管理類技術被稱作企業安全管理(ESM)技術。ESM技術主要強調了是對安全設備的統一運行監控、統一策略下發,尤其是要能夠針對異構的安全設備進行集中管理。

可以說,安全集中管理技術包括了SIEM和ESM兩個部分。

但是,安全集中管理技術的ESM分支發展遠遠不如SIEM分支發展順利。主要原因之一就是安全設備的策略管理沒有統一標準的接口。CheckPoint最 早做了這樣的管理系統(Provider-1),但是隻能管理他自己的防火牆。後來他推出了一個OPSEC標準,可惜沒有人理會,未能成爲業界的事實工業 標準。而那些標準化組織的各種嘗試都不了了之。

ESM類產品最典型的代表是SolSoft,一個旨在進行異構安全設備策略下發的軟件。不過該系統沒有能夠發展起來,後來被多次收購,已經蛻變成爲了一個 專有類產品。而ESM這個技術名詞也漸漸淡出了歷史舞臺,鮮有提及。現在即便有說到ESM,也不是指當初那個技術了。在我們早期做的《安全集中管理系統調研報告》中,有這類產品的一些調研分析。

現在的ESM主要都是各個安全設備廠家自有的技術,針對各家自己的安全設備進行集中監控和策略下發,無法實現異構。

4、從SIEM和安全集中管理到安全管理平臺(SOC)

安全管理平臺的概念釐清

由於國外SOC概念的引入,在國內SIEM和安全集中管理技術發展的初期就與SOC這個概念緊密聯繫在了一起,這是由於國內特殊的需求、市場發展導致的, 因而也與國外市場發展軌跡有所不同。在國內,一般都將安全管理平臺與SOC(Security Operations Center)等價看待。而安全管理平臺也有很多稱呼,例如安全管理系統,安全管理中心,安全運維管理,安全運營中心,SOMC(安全運營管理中 心),SMP(安全管理平臺),安全一體化集中管理平臺,等等。他們基本上都是一類技術和產品,都是在SIEM和安全集中管理技術之上的Security Operations Center(注意:這裏不適合用SOC縮寫)的技術支撐平臺,我們不妨稱作安全管理平臺,簡稱安管平臺。換言之,安全管理平臺是指安全運營中心(Security Operations Center)的技術支撐平臺。不做特殊性說明,一般會將安全管理平臺直接稱作SOC,請注意並不代表安全管理平臺就真的等同於SOC,SOC不僅包括安全管理平臺(技術支撐平臺),還包括流程、組織、場所、人員等等多個方面的內容。

由於受到國外SOC建設的影響,國內的安管平臺所涵蓋的技術領域不僅包括SIEM技術(事件分析、威脅分析),還有風險管理技術(資產定義、量化風險分 析)、運維管理技術(工單流程、知識庫)、安全設備管理技術(監控、策略下發)。有的大的安管平臺還包括了網絡管理、業務服務管理(BSM)、應用性能管 理(APM)、策略管理、配置管理、變更管理、基線管理、績效管理,等等,這些擴展大都屬於IT運維管理技術。

安管平臺的未來發展

從目前的技術發展趨勢來看,未來的安管平臺將會跟網絡管理、安全審計、4A、IT運維等技術融合,因爲他們都有相同的管理技術特性,並且逐步去符合ISO20000和ISO270000的相關要求。

從用戶需求的角度看,安管平臺將逐步去與用戶的業務服務,逐步與業務結合,爲實現用戶的IT戰略服務。風險,合規,內控,態勢監控,整體安全都是客戶的需求與目標。