理论部分

一:双机热备的工作原理

1:双机热备概述

传统组网中,只有一台防火墙部署在出口,当防火墙出现故障后,内部网络中所有以防火墙作为默认网关的主机与外部网络之间的通讯中断,通讯可靠性无法保证。

双机热备份技术的出现改变了可靠性难以保证的尴尬状态,通过在网络出口位置部署两台或多台网关设备,保证了内部网络于外部网络之间的通讯畅通。

2:双机热备的要求

两台防火墙用于心跳线的接口要加入相同的安全区域

两台防火墙用于心跳线的接口的设备编号必须一致

建议用于双机热备的两台防火墙采用相同的型号、相同的VRP版本

3:双机热备的模式

热备模式

负载均衡模式

二:VRRP

VRRP(虚拟路由冗余协议)是一种容错协议,它通过把几台路由设备联合组成一台虚拟的路由设备,并通过一定的机制来保证当主机的下一跳设备出现故障时,可以及时将业务切换到其它设备,从而保持通讯的连续性和可靠性。

1:VRRP基本概念

(1)VRRP路由器:运行VRRP的设备,它可能属于一个或多个虚拟路由器。

(2)虚拟路由器:由VRRP管理的抽象设备,又称为VRRP备份组,被当作一个共享局域网内主机的缺省网关。

(4)虚拟IP地址:虚拟路由器的IP地址,一个虚拟路由器可以有一个或多个IP地址,由用户配置。

(6)IP地址拥有者:如果一个VRRP路由器将虚拟路由器的IP地址作为真实的接口地址,则该设备是IP地址拥有者。 IP地址拥有者默认的优先级为255.

(5)虚拟MAC地址:是虚拟路由器根据虚拟路由器ID生成的MAC地址。

(7)优先级:用于标识VRRP路由器的优先级,用于选举主要设备和备用设备。VRRP默认的优先级为100,取值范围是0--255,0是系统保留,255保留给IP地址拥有者

(8)抢占模式:在抢占模式下,如果Backup的优先级比当前Master的优先级高,将主动将自己升级成Master。

(9)非枪抢占模式:此模式不会以抢占的方式成为主要路由器

2:VRRP的角色

(1)Master路由器: 是承担转发报文或者应答ARP请求的VRRP路由器,默认每1秒向其他路由器通告master路由器当前的状态信息

(2)Backup路由器:一组没有承担转发任务的VRRP路由器,当Master设备出现故障时,它们将通过竞选成为新的Master。

3:VRRP的状态

Initialize(初始)状态

Master状态

Backup状态

4:VRRP的工作原理

VRRP将局域网的一组路由器构成一个备份组,相当于一台虚拟路由器。局域网内的主机只需要知道这个虚拟路由器的IP地址,并不需知道具体某台设备的IP地址,将网络内主机的缺省网关设置为该虚拟路由器的IP地址,主机就可以利用该虚拟网关与外部网络进行通信。

VRRP将该虚拟路由器动态关联到承担传输业务的物理路由器上,当该物理路由器出现故障时,再次选择新路由器来接替业务传输工作,整个过程对用户完全透明,实现了内部网络和外部网络不间断通信。

三:VGMP

为了解决多个VRRP备份组状态不一致的问题,华为防火墙引入VGMP,来实现对VRRP备份组的统一管理,保证多个VRRP备份组状态的一致性。VGMP是华为的私有协议

1:VGMP工作原理

默认情况下VGMP的优先级为45000

VGMP通过心跳线协商VGMP状态信息

VGMP 有状态和优先级两个基本属性,并且有三条基本运行原则:

(1)VGMP的状态决定了组内VRRP备份组的状态,也决定了防火墙的主备状态。

(2)VGMP组的状态是由两台防火墙的VGMP组通过比较优先级来决定的。优先级高的VGMP组状态为Active,优先级低的VGMP组状态为Standby。

(3)VGMP组会根据组内VRRP备份组的状态变化来更新自己的优先级。每个VRRP备份组的状态变成Initialize, VGMP组的优先级就会降低2。

2:VGMP的报文封装

两台防火墙的VGMP组是通过VGMP报文来传递优先级信息的。

VGMP的报文有两种形式:

当心跳线直接相连,或通过二层交换机相连时,发送的报文属于组播报文,并且不携带UDP头部信息。

当心跳线通过三层设备相连,组播是无法通过的,此时报文封装中会额外加一个UDP头部信息,发送时使用单播。

3:VGMP双机热备的备份方式

自动备份

手工批量备份

快速备份

实验部分

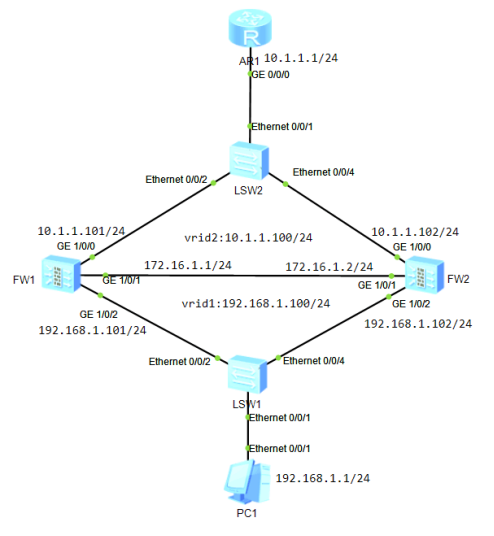

实验拓扑

实验步骤

1:配置路由器R1的IP

<Huawei>undo terminal monitor

<Huawei>sys

[Huawei]sysname R1

[R1]int g0/0/0

[R1-GigabitEthernet0/0/0]ip add 10.1.1.1 24

[R1-GigabitEthernet0/0/0]quit

[R1]

[Huawei]ip route-static 192.168.1.0 24 10.1.1.100

2:配置防火墙FW1的IP地址

<USG6000V1>undo terminal monitor

<USG6000V1>sys

[USG6000V1]sysname FW1

[FW1]int g1/0/0

[FW1-GigabitEthernet1/0/0]ip add 10.1.1.101 24

[FW1-GigabitEthernet1/0/0]quit

[FW1]

[FW1]int g1/0/2

[FW1-GigabitEthernet1/0/2]ip add 192.168.1.101 24

[FW1-GigabitEthernet1/0/2]quit

[FW1]

[FW1]int g1/0/1

[FW1-GigabitEthernet1/0/1]ip add 172.16.1.1 24

[FW1-GigabitEthernet1/0/1]quit

[FW1]

3:配置防火墙FW2的IP地址

<USG6000V1>undo terminal monitor

<USG6000V1>sys

[USG6000V1]sysname FW2

[FW2]int g1/0/0

[FW2-GigabitEthernet1/0/0]ip add 10.1.1.102 24

[FW2-GigabitEthernet1/0/0]quit

[FW2]

[FW2]int g1/0/2

[FW2-GigabitEthernet1/0/2]ip add 192.168.1.102 24

[FW2-GigabitEthernet1/0/2]quit

[FW2]

[FW2]int g1/0/1

[FW2-GigabitEthernet1/0/1]ip add 172.16.1.2 24

[FW2-GigabitEthernet1/0/1]quit

[FW2]

4:将防火墙的接口加入相应的安全区域

(1)FW1的配置

[FW1]firewall zone trust

[FW1-zone-trust]add int g1/0/2

[FW1-zone-trust]quit

[FW1]firewall zone dmz

[FW1-zone-dmz]add int g1/0/1

[FW1-zone-dmz]quit

[FW1]firewall zone untrust

[FW1-zone-untrust]add int g1/0/0

[FW1-zone-untrust]quit

(2)FW2的配置

[FW1]firewall zone trust

[FW1-zone-trust]add int g1/0/2

[FW1-zone-trust]quit

[FW1]firewall zone dmz

[FW1-zone-dmz]add int g1/0/1

[FW1-zone-dmz]quit

[FW1]firewall zone untrust

[FW1-zone-untrust]add int g1/0/0

[FW1-zone-untrust]quit

5:配置安全策略

(1)FW1的配置

[FW1]security-policy

[FW1-policy-security]rule name permit_heat

[FW1-policy-security-rule-permit_heat]source-zone local

[FW1-policy-security-rule-permit_heat]destination-zone dmz

[FW1-policy-security-rule-permit_heat]action permit

[FW1-policy-security-rule-permit_heat]quit

[FW1-policy-security]rule name permit_trust_untrust

[FW1-policy-security-rule-permit_trust_untrust]source-zone trust

[FW1-policy-security-rule-permit_trust_untrust]destination-zone untrust

[FW1-policy-security-rule-permit_trust_untrust]action permit

[FW1-policy-security-rule-permit_trust_untrust]quit

[FW1-policy-security]quit

[FW1]

(2)FW2的配置

[FW2]security-policy

[FW2-policy-security]rule name permit_heat

[FW2-policy-security-rule-permit_heat]source-zone local

[FW2-policy-security-rule-permit_heat]destination-zone dmz

[FW2-policy-security-rule-permit_heat]action permit

[FW2-policy-security-rule-permit_heat]quit

[FW2-policy-security]rule name permit_trust_untrust

[FW2-policy-security-rule-permit_trust_untrust]source-zone trust

[FW2-policy-security-rule-permit_trust_untrust]destination-zone untrust

[FW2-policy-security-rule-permit_trust_untrust]action permit

[FW2-policy-security-rule-permit_trust_untrust]quit

[FW2-policy-security]quit

[FW2]

5:配置VRRP备份组

(1)FW1的配置

[FW1]int g1/0/2

[FW1-GigabitEthernet1/0/2]vrrp vrid 1 virtual-ip 192.168.1.100 active

[FW1-GigabitEthernet1/0/2]quit

[FW1]

[FW1]int g1/0/0

[FW1-GigabitEthernet1/0/0]vrrp vrid 2 virtual-ip 10.1.1.100 active

[FW1-GigabitEthernet1/0/0]quit

[FW1]

注意:必须将同一个防火墙上的接口设置为同样的状态,就算设置的不同状态,VGMP协议也会将他们置于相同的状态

(2)FW2的配置

[FW2]int g1/0/2

[FW2-GigabitEthernet1/0/2]vrrp vrid 1 virtual-ip 192.168.1.100 standby

[FW2-GigabitEthernet1/0/2]quit

[FW2]

[FW2]int g1/0/0

[FW2-GigabitEthernet1/0/0]vrrp vrid 2 virtual-ip 10.1.1.100 standby

[FW2-GigabitEthernet1/0/0]quit

[FW2]

6:配置心跳线

(1)FW1的配置

[FW1]hrp interface g1/0/1 remote 172.16.1.2

(2)FW2的配置

[FW2]hrp interface g1/0/1 remote 172.16.1.1

7:启用双机热备

(1)FW1上启用

[FW1]hrp enable

HRP_S[FW1]

(2)FW2上启用

[FW2]hrp enable

HRP_S[FW2]

8:配置备份方式

(1)FW1上的配置

HRP_M[FW1]hrp auto-sync

(2)FW2上的配置

HRP_S[FW2]hrp auto-sync

9:验证双机热备

(1)查看双机热备的状态信息(通过信息可以发现此时FW1是active,FW2是standby)

HRP_M[FW1]dis hrp state

Role: active, peer: standby

Running priority: 45000, peer: 45000

Core state: normal, peer: normal

Backup channel usage: 0.00%

Stable time: 0 days, 0 hours, 1 minutes

Last state change information: 2018-11-19 6:03:33 HRP core state changed, old_s

tate = abnormal(active), new_state = normal, local_priority = 45000, peer_priori

ty = 45000

HRP_S[FW2]dis hrp state

Role: standby, peer: active

Running priority: 45000, peer: 45000

Core state: normal, peer: normal

Backup channel usage: 0.00%

Stable time: 0 days, 0 hours, 1 minutes

Last state change information: 2018-11-19 6:03:33 HRP core state changed, old_s

tate = abnormal(standby), new_state = normal, local_priority = 45000, peer_prior

ity = 45000..

(2)查看心跳线

HRP_M[FW1]dis hrp inter

HRP_M[FW1]dis hrp interface

GigabitEthernet1/0/1 : running

HRP_S[FW2]dis hrp interface

GigabitEthernet1/0/1 : running

(3)在pc1上ping路由器R1进行测试

(4)查看安全规则

HRP_M<FW1>display security-policy rule permit_trust_untrust

(8 times matched)

rule name permit_trust_untrust

source-zone trust

destination-zone untrust

action permit

(5)查看会话表

HRP_M<FW1>dis firewall session table

Current Total Sessions : 7

icmp ×××: public --> public 192.168.1.1:45397 --> 10.1.1.1:2048

icmp ×××: public --> public 192.168.1.1:45909 --> 10.1.1.1:2048

icmp ×××: public --> public 192.168.1.1:45141 --> 10.1.1.1:2048

icmp ×××: public --> public 192.168.1.1:46165 --> 10.1.1.1:2048

icmp ×××: public --> public 192.168.1.1:45653 --> 10.1.1.1:2048

udp ×××: public --> public 172.16.1.2:49152 --> 172.16.1.1:18514

udp ×××: public --> public 172.16.1.1:49152 --> 172.16.1.2:18514

(6)down掉FW1的G1/0/2的接口,再次查看状态信息,发现FW2已经成为了active

HRP_S<FW1>dis hrp state

Role: standby, peer: active (should be "active-standby")

Running priority: 44998, peer: 45000

Core state: abnormal(standby), peer: abnormal(active)

Backup channel usage: 0.00%

Stable time: 0 days, 0 hours, 2 minutes

Last state change information: 2018-11-19 6:22:35 HRP core state changed, old_s

tate = normal, new_state = abnormal(standby), local_priority = 44998, peer_prior

ity = 45000.

HRP_M<FW2>dis hrp state

Role: active, peer: standby (should be "standby-active")

Running priority: 45000, peer: 44998

Core state: abnormal(active), peer: abnormal(standby)

Backup channel usage: 0.00%

Stable time: 0 days, 0 hours, 5 minutes

Last state change information: 2018-11-19 6:22:35 HRP core state changed, old_s

tate = normal, new_state = abnormal(active), local_priority = 45000, peer_priori

ty = 44998.