用備份進行Active Directory的災難重建

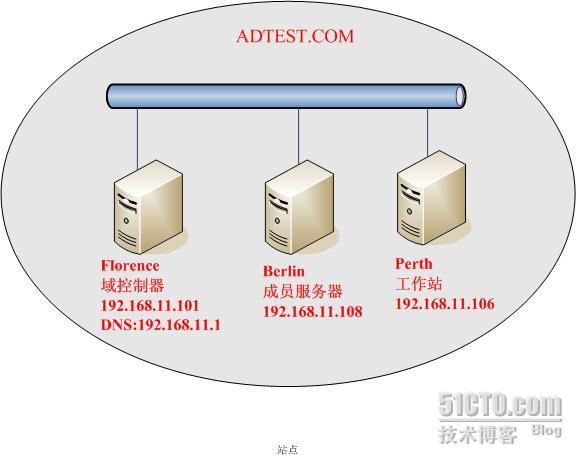

上篇博文中我們介紹瞭如何部署第一個域,現在我們來看看我們能夠利用域來做些什麼。域中的計算機可以共享用戶賬號,計算機賬號和安全策略,我們來看看這些共享資源給我們在分配網絡資源時帶來了哪些改變。實驗拓撲如下圖所示,我們現在有個簡單的任務,要把成員服務器Berlin上一個共享文件夾的讀權限分配給公司的員工張建國。上次我們實驗時已經爲張建國創建了用戶賬號,這次我們來看看如何利用這個用戶賬號來實現資源分配的目標。

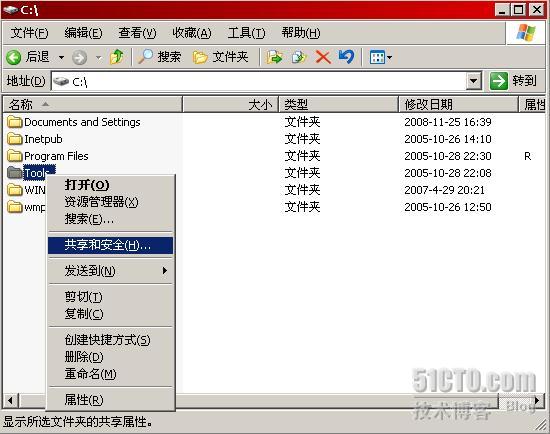

如下圖所示,我們在成員服務器Berlin上右鍵點擊文件夾Tools,選擇“共享和安全”,準備把Tools文件夾共享出來。

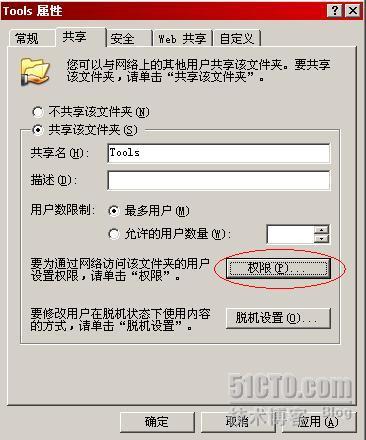

把Tools文件夾共享出來,共享名爲Tools,同時點擊“權限”,準備把Tools文件夾的讀權限只分配給張建國。

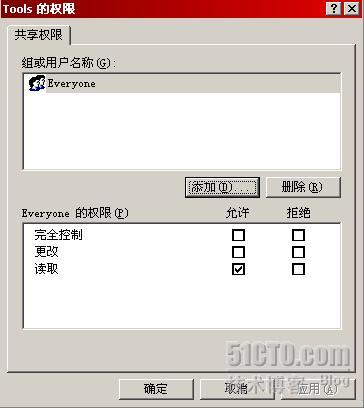

Tools文件夾的默認共享權限是Everyone組只讀,我們刪除默認的權限設置,點擊添加按鈕,準備把文件夾的讀權限授予張建國。

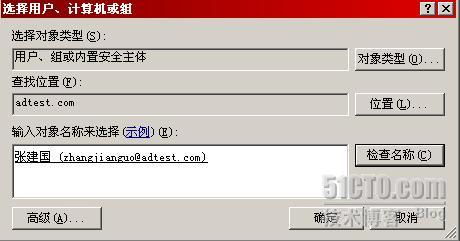

如下圖所示,我們選擇adtest.com域中的張建國作爲權限的授予載體,這時我們要理解域的共享用戶賬號的含義,在域控制器上爲張建國創建了用戶賬號後,成員服務器分配資源時就可以使用這些用戶賬號了。

我們把Tools文件夾的讀權限授予了張建國。

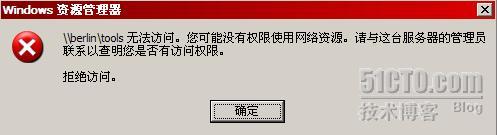

我們先用域管理員登錄訪問一下Berlin上的Tools共享文件夾,如下圖所示,域管理員沒有訪問共享文件夾的權限。這個結果和我們的權限分配是一致的,我們只把共享文件夾的權限授予了張建國。

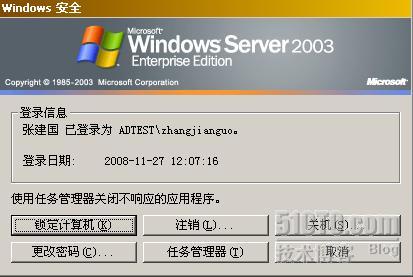

如下圖所示,在Perth上以張建國的身份登錄。

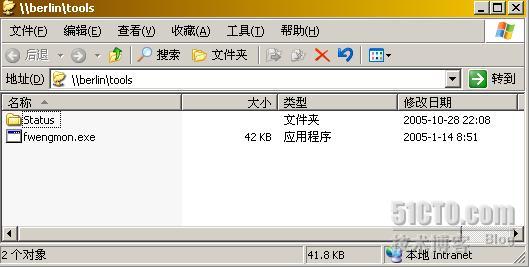

張建國訪問Berlin上的共享文件夾Tools,如下圖所示,張建國順利地訪問到了目標資源,我們的資源分配達到了預期的效果。

做完這個實驗後,我們應該想一下,爲什麼張建國在訪問共享文件夾時沒有被要求身份驗證呢?這是個關鍵問題,答案是這樣的。當張建國登錄時,輸入的用戶名和口令將送到域控制器請求驗證,域控制器如果認可了張建國輸入的用戶名和口令,域控制器將爲張建國發放一個電子令牌,令牌中描述了張建國隸屬於哪些組等信息,令牌就相當於張建國的電子×××。當張建國訪問Berlin上的共享文件夾時,Berlin的守護進程會檢查訪問者的令牌,然後和被訪問資源的訪問控制列表進行比較。如果發現兩者吻合,例如本例中Berlin上的共享文件夾允許域中的張建國訪問,而訪問者的令牌又證明了自己就是域中的張建國,那麼訪問者就可以透明訪問資源,無需進行其他形式的身份驗證。

我們可以設想一下基於域的權限分配,每天早晨公司員工上班後,在自己的計算機上輸入用戶名和口令,然後域控制器驗證後發放令牌,員工拿到令牌後就可以透明地訪問域中的各種被授權訪問的資源,例如共享打印機,共享文件夾,數據庫,電子郵箱等。員工除了在登錄時要輸入一次口令,以後在訪問資源時都不需要再輸入口令了,這種基於域的資源分配方式是不是非常的高效靈活呢?

但是,我們要考慮一個問題,萬一這個域控制器壞了怎麼辦?!如果這個域控制器損壞了,那用戶登錄時可就無法獲得令牌了,沒有了這個令牌,用戶就沒法向成員服務器證明自己的身份,嘿嘿,那用戶還能訪問域中的資源嗎?結果不言而喻,整個域的資源分配趨於崩潰。這個後果很嚴重,那我們應該如何預防這種災難性的後果呢?我們可以考慮對活動目錄進行備份以及部署額外域控制器,今天我們先看如何利用對Active Directory的備份來實現域控制器的災難重建。

如果只有一個域控制器,那麼我們可以利用Windows自帶的備份工具對Active directory進行完全備份,這樣萬一這個域控制器有個三長兩短,備份可以幫助我們從困境中解脫出來。

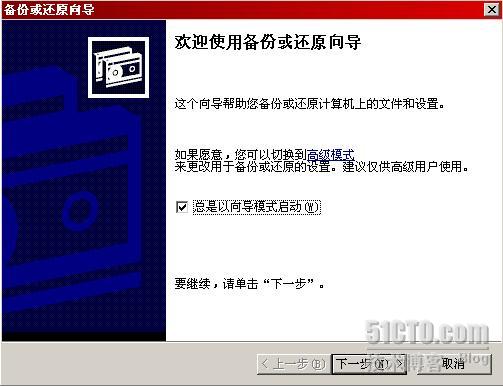

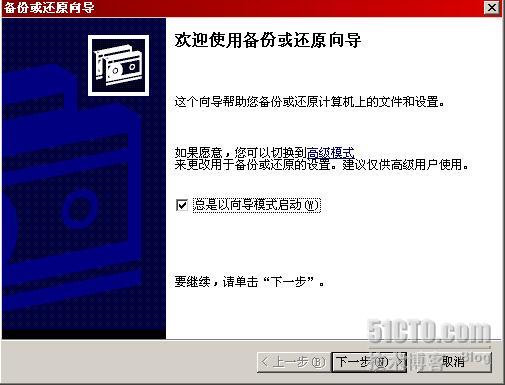

在Florence上依次點擊 開始-程序-附件-系統工具-備份,如下圖所示,出現了備份還原嚮導,點擊下一步繼續。

選擇備份文件和設置。

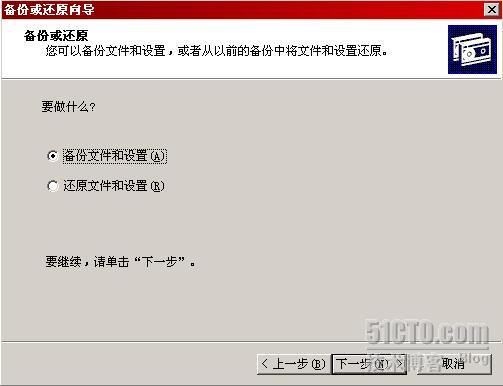

不用備份計算機上的所有信息,我們只備份Active Directory,因此我們手工選擇要備份的內容。

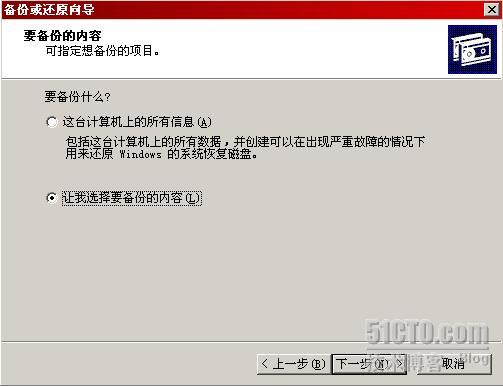

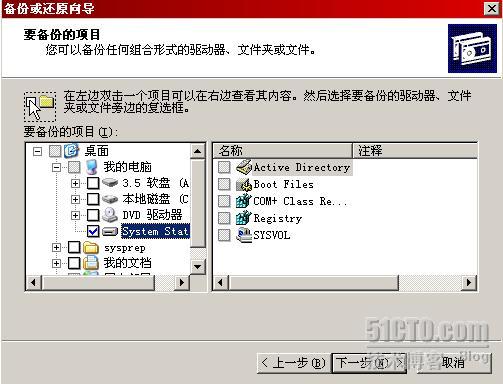

如下圖所示,我們選擇備份System State,System State中包含了Active Directory。其實我們只需要System State中的Active Directory,Registry和Sysvol就夠了,但備份工具中不允許再進行粒度更細緻的劃分,因此我們選擇備份整個System State。

我們把System State備份在C:\ADBAK目錄下。

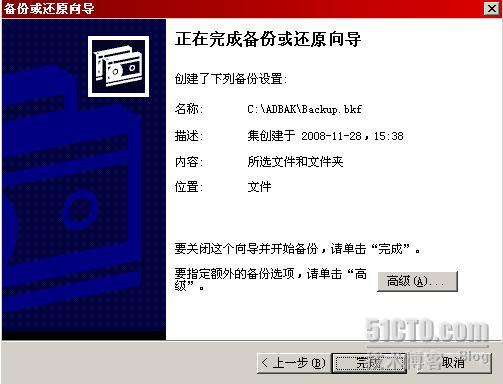

點擊完成結束備份設置。

如下圖所示,備份開始,等備份完成後我們把備份文件複製到文件服務器進行保存即可。

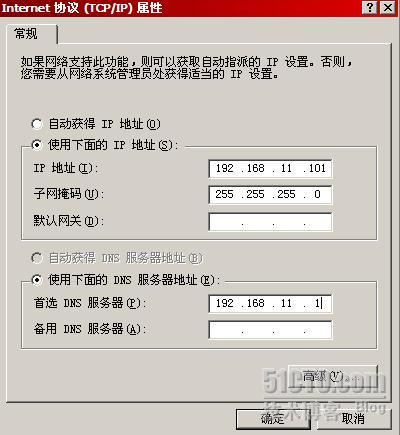

好,備份完成後,我們假設域控制器Florence發生了物理故障,現在我們用另外一臺計算機來接替Florence。如下圖所示,我們把這臺新計算機也命名爲Florence,IP設置和原域控制器也保持一致,尤其是一定要把DNS指向爲ADTEST.COM提供解析支持的那個DNS服務器,在此例中就是192.168.11.1。而且新的計算機不需要創建Active Directory,我們從備份中恢復Active Directory即可。

![]()

![]()

從文件服務器上把System State的備份複製到新的Florence上,然後啓動備份工具,如下圖所示,選擇下一步繼續。

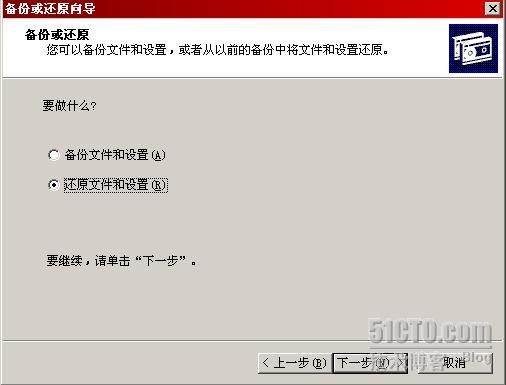

這次我們選擇還原文件和設置。

如下圖所示,通過瀏覽按鈕選擇要還原的文件是C:\ADBAK\BACKUP.BKF,備份工具顯示出了BACKUP.BKF的編錄內容,勾選要還原的內容是System State,選擇下一步繼續。

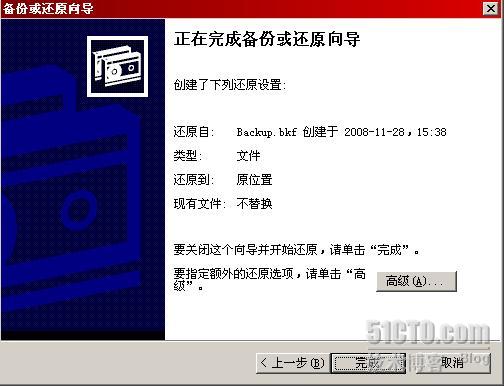

還原設置完畢,點擊完成結束。

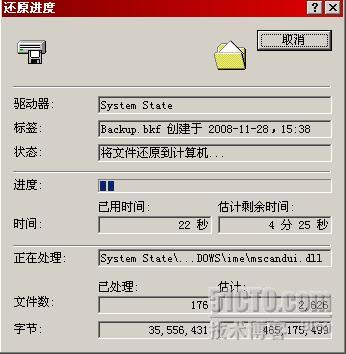

如下圖所示,還原開始,還原結束後我們重新啓動計算機即可Active Directory的重建工作。

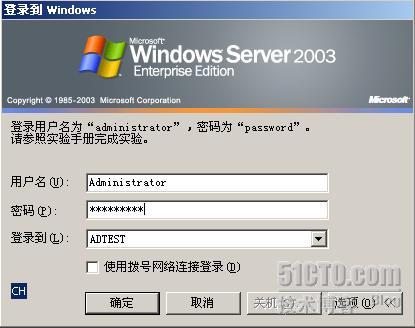

重新啓動Florence後,如下圖所示,我們發現Active Directory已經恢復了。

Florence的角色也發生了改變。

嘗試讓域用戶進行登錄,一切正常,至此,Active Directory恢復完成!

如果域中唯一的域控制器發生了物理故障,那整個域的資源分配就要趨於崩潰,因此我們很有必要居安思危,未雨綢繆。使用用備份工具對Active Directory數據庫進行備份,然後在域控制器崩潰時利用備份內容還原Active Directory是工程師經常使用的災難恢復手段。這種方案簡單易行,很適合小型企業使用,希望大家都能掌握這種基礎手段。下次我們將介紹通過部署額外域控制器來解決Active Directory的容錯和性能問題。

本文出自 “嶽雷的微軟網絡課堂” 博客,請務必保留此出處http://yuelei.blog.51cto.com/202879/116181